A origem da fechadura remonta a um passado distante, há milhares de anos. Depois dela, no decorrer da história, as ideias e tecnologias sobre segurança e privacidade foram se transformando. Com a revolução digital, isso tomou outra forma; a fechadura de ferrolho e gancho da Antiguidade vagarosamente deu lugar a novas proteções para um mundo abstrato: a internet – que, no entanto, pode impactar a vida humana tanto quanto qualquer outra coisa material. Por isso, atualmente, fala-se muito sobre boas práticas de segurança da informação.

Você tem conhecimento sobre os riscos a que todos nós estamos sujeitos no universo digital? Entende a importância da segurança da informação? Normalmente, quem não sabe sobre o assunto, busca saber mais; quem entende, busca implementá-la no lugar onde trabalha. Independentemente do grupo com o qual você se identifica entre esses dois, este artigo lhe mostrará a importância da segurança da informação e alguns passos práticos que sua empresa pode aderir.

Dito isso, veja a seguir boas práticas de segurança da informação para utilizar dentro da sua organização:

- Detectar vulnerabilidades de hardware e software

- Backup

- Redundância de sistemas

- Controle de acesso eficaz

- Política de segurança da informação

- Cloud computing

- Cultura de segurança da informação

- Gestão de riscos

- Contratos de confidencialidade

- Gestão de continuidade de negócios (GCN)

- Benchmarking em TI

Detectar vulnerabilidades de hardware e software

Todo hardware (parte física de um computador) pode apresentar defeitos de fabricação, erros de instalação ou utilização, entre outros problemas. Da mesma forma, os softwares (sequência de instruções executadas em um computador) podem ter falhas técnicas e de segurança. Isso tudo pode comprometer a segurança da informação de um indivíduo ou organização.

Apesar disso, ao adquirir produtos tecnológicos, muitas pessoas e empresas levam mais em conta o valor a pagar do que os aspectos técnicos e a qualidade do equipamento, o que pode tornar vulnerável toda a infraestrutura e a segurança de informações.

Portanto, avalie sempre as possíveis vulnerabilidades de hardware e software, para a tomada rápida de providências, caso seja necessário.

Backup

Uma informação que é de conhecimento de todos hoje em dia é que depois do triste ataque ao World Trade Center em 11 de setembro de 2001, muitas empresas que funcionavam no local sofreram perdas irreparáveis, além de seus escritórios destruídos. Algo que nem todos sabem, no entanto, é que algumas dessas empresas puderam reestruturar o trabalho novamente pouco depois. Talvez você deva estar se perguntando o mesmo que muitos se perguntaram: “como eles conseguiram fazer isso depois de vivenciarem um acontecimento tão devastador?” A resposta é: por meio da restauração dos dados, que eram frequentemente armazenados em cópias de segurança.

O Backup, também chamado de cópia de segurança, é um importantíssimo recurso que ajuda na preservação dos dados em caso de roubos ou danos acidentais. Com esse mecanismo é possível recuperar rapidamente informações perdidas.

Ele pode ser armazenado em dispositivos físicos, como servidores de backup, CD, pendrive e HD externo, ou em nuvem. O mais aconselhável é que sejam feitas, no mínimo, duas cópias das bases de dados, e guardadas em locais seguros e longe do escritório da sua empresa.

Redundância de sistemas

Nada é tão bom que não possa melhorar… Por isso, a redundância de sistemas permite que a empresa disponha de infraestrutura replicada – física ou virtualizada – para que, caso um servidor ou outro equipamento de TI (roteador, nobreak, entre outros) tenha algum problema, o seu substituto funcione rapidamente, possibilitando a continuidade das operações.

Para entender melhor do que se trata essa redundância, pode-se observar a lógica por trás do Repetidor de Sinal Wi-Fi. Por vezes, em uma residência, um roteador comum não consegue dar conta de transmitir sinal de rede até certa distância. O Repetidor entra em ação, então, complementando o sistema.

No caso da Segurança da Informação, contudo, trata-se de equipamentos e ferramentas próprias para a defesa de dados da organização. Afinal, proteção nunca é demais, não é mesmo?

Controle de acesso eficaz

Alguns dos grandes castelos medievais utilizavam uma estratégia de defesa extremamente inteligente para controlar as entradas e saídas de seu território. As cidades eram rodeadas por rios e muralhas, impossibilitando qualquer acesso além dos portões. A ideia não é muito diferente em Segurança da Informação. Veja abaixo as principais medidas de proteção por meio do controle de acesso:

Firewall

Este recurso permite controlar o tráfego de dados entre os computadores de uma rede interna e também destes com outras redes externas, para impedir possíveis intrusões ou ciberataques. Ele funciona a partir de protocolos de segurança (TCP/IP, IPSec, HTTPS etc.) que viabilizam a comunicação entre as duas pontas.

Assinatura digital

É um mecanismo de identificação para qualquer usuário que tente acessar aos recursos de TI. Ela valida o acesso aos documentos digitais, certificando a autenticidade do emissor da informação.

Biometria

Com esta tecnologia, o acesso às informações é dado somente a quem tiver autorização, mediante autenticação por meio de digital, voz, padrões de íris ou do rosto inteiro.

Política de segurança da informação

De maneira objetiva, este tópico diz respeito a um manual com regras e orientações que estabelecem como os membros da organização devem utilizar os recursos de tecnologia da informação, tendo como objetivo prevenir possíveis ciberataques.

O recomendável é que tal política seja elaborada entre a equipe de TI e os colaboradores dos demais departamentos, sendo depois aprovada pela alta gestão da organização. E vale dizer que, como qualquer outro manual, a cartilha de Política de segurança da informação deve ter uma linguagem simples e objetiva.

A omissão ou negligência dessa política de segurança da informação pode custar caro para a empresa, acarretando prejuízos financeiros e até para a imagem da empresa.

Cloud computing

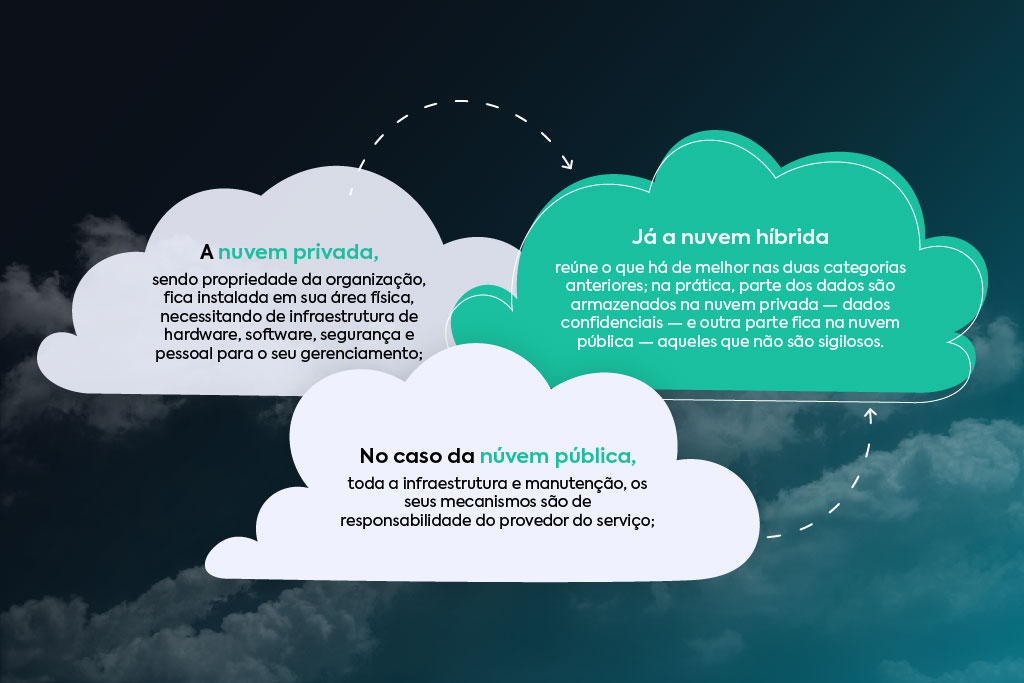

Computação em Nuvem é a tecnologia que possibilita o uso remoto de recursos computacionais por meio da Internet. Ela possui três categorias: nuvem pública, privada ou híbrida. Todas apresentam altos níveis de proteção. Portanto, caso deseje implementar esse recurso em sua empresa, você precisa apenas analisar qual atende mais às necessidades e expectativas dela.

- A nuvem privada, sendo propriedade da organização, fica instalada em sua área física, necessitando de infraestrutura de hardware, software, segurança e pessoal para o seu gerenciamento;

- No caso da nuvem pública, toda a infraestrutura e manutenção, os seus mecanismos são de responsabilidade do provedor do serviço;

- Já a nuvem híbrida reúne o que há de melhor nas duas categorias anteriores; na prática, parte dos dados são armazenados na nuvem privada — dados confidenciais — e outra parte fica na nuvem pública — aqueles que não são sigilosos.

Além disso, a tecnologia em nuvem permitiu o crescimento de novos tipos de serviço. Trata-se de uma revolução do mercado que especialistas chamam de XaaS – “Everything as a Service” (Tudo como um Serviço). A letra “X” na sigla remete a infinitas possibilidades de formatos.

“Tudo está se tornando ‘as a Service’ hoje”, comenta Edivaldo Alves, Head de Marketing na Atlas Governance. “As empresas que conseguem se tornar escalam mais rápido, aumentando a receita sem aumentar em custos no mesmo nível.” Ele explica que, para entender isso na prática, pode-se observar a mudança no modelo de negócio de várias organizações. Há poucos anos, para escutar música, era necessário comprar CD. Hoje, há serviços como Spotify, Amazon Music, Deezer e outros, que oferecem soluções tecnológicas para amantes da música em troca de mensalidades.

Apesar de sua imensidão, três tipos de serviços se destacam dentro desse mercado:

IaaS (Infraestrutura como serviço)

A Infraestrutura como serviço é uma forma de computação em nuvem em que a infraestrutura de TI é fornecida aos usuários por meio da internet. Geralmente, ela é associada à “computação sem servidores”, também conhecida como serverless, em que empresas prestam serviço de alocação de recursos, encarregando-se de cuidar dos servidores no lugar de seus clientes.

PaaS (Plataforma como serviço)

A Plataforma como serviço é um modelo de computação em nuvem onde as plataformas de hardware e software de aplicações são fornecidas por outras empresas.

SaaS (Software como serviço)

Este é o formato de cloud computing em que softwares e soluções de tecnologia são disponibilizados como um serviço por meio da internet. A Atlas Governance, por exemplo, é uma empresa SaaS que oferece um software para a gestão da governança na sua empresa. Não é necessário fazer instalação, manutenção ou atualização: basta ter internet.

Cultura de segurança da informação

Desenvolver uma cultura de segurança da informação entre os colaboradores é melhor do que fomentar boas práticas por meio de regras e manuais. Isso porque tornar a segurança parte do DNA da empresa faz com que esse valor seja incorporado mais facilmente pelas pessoas e tratado com mais seriedade do que se fosse apenas uma norma.

Portanto, não se concentre apenas em desenvolver campanhas de conscientização dos colaboradores sobre as ameaças do mundo digital. Faça mais… Torne isso um dos principais pilares da sua organização. Na Atlas Governance, por exemplo, a Segurança é um dos valores que compõem nossa identidade.

Gestão de riscos

A elaboração de estratégias de mitigação na sua organização para possíveis problemas de segurança da informação é mais do que uma boa prática – �é uma necessidade. E para desenvolvê-las, alguns pontos importantes podem ser observados:

Falta de orientação e campanhas de conscientização

Em 2019, a Sophos, uma desenvolvedora de softwares e hardwares para segurança da informação, criou servidores em 10 dos datacenters mais usados de um grande provedor de nuvem e desativou todas as proteções, deixando-os vulneráveis. Em menos de duas horas, todos os servidores sofreram tentativas de invasão. Cada device sofreu aproximadamente 757 tentativas de login por hora – cerca de 13 por minuto. O servidor brasileiro em São Paulo teve sua primeira tentativa de ciberataque em apenas 52 segundos.

Apesar da relevância desses dados, muitas pessoas ainda desconhecem as ameaças existentes nos ambientes virtuais. Um outro estudo recente, por exemplo, feito pela empresa de segurança Armis, mostrou que, entre 2 mil profissionais norte-americanos, uma grande parte deles ainda não têm muito conhecimento sobre as consequências que ataques virtuais podem trazer.

Diante desses e de muitos outros problemas também citados em nosso conteúdo sobre Ciberataques, pode-se dizer que todas as empresas hoje precisam conscientizar e orientar as pessoas, ensinando-as a utilizar a tecnologia com mais responsabilidade.

Atualmente, muitos dos ataques cibernéticos sofridos por organizações e instituições se dão por meio de uma estratégia chamada Engenharia Social – que consiste no ato de conduzir as pessoas a fazer uma determinada ação (geralmente, o download de um arquivo que servirá como porta de entrada para malwares). Por isso, iniciativas de conscientização dos funcionários são importantíssimas, para que jamais sejam ludibriados tanto na rotina de trabalho quanto em suas vidas pessoais.

Erros de procedimentos internos

Estes problemas podem ocasionar vulnerabilidades e, consequentemente, problemas graves de segurança da informação. Além de processos bem estruturados e atualizados, a luta contra as ameaças que se renovam diariamente requer pessoas preparadas, que se especializam continuamente e acompanham as transformações dos riscos no universo digital. Recrute profissionais com esse perfil ou incentive seus colaboradores de TI a aprenderem sempre mais, para, depois, aperfeiçoar todos os procedimentos internos da sua empresa.

Malícia

Pessoas externas e colaboradores insatisfeitos com más intenções oferecem grandes ameaças a uma organização, tornando instável a segurança da informação, principalmente, se não houver mecanismos de vigilância e constatação de invasões. Ter consciência sobre essa possibilidade é o primeiro passo para estruturar estratégias de gestão de risco e desenvolver boas práticas de mitigação, para usar em caso de incidentes.

Contratos de confidencialidade

Muitos integrantes de uma empresa, principalmente os da área de TI, possuem acesso a várias informações confidenciais. Em várias organizações, portanto, profissionais que trabalham com dados sigilosos assinam termos de confidencialidade – também conhecido como NDA (Non Disclosure Agreement) –, que é a melhor medida de segurança para essa situação. Esse acordo de sigilo evita que os colaboradores internos e terceirizados divulguem dados importantes sobre uma organização.

Gestão de continuidade de negócios (GCN)

Já parou para pensar em todos os cenários “apocalípticos” em que sua empresa pode se ver? Se sim, no mínimo, deve ter sentido certa insegurança, não é mesmo? Mas pode ficar calmo… Existem boas estratégias para evitar tudo isso!

A GCN é uma ferramenta de ação preventiva, uma prática que busca planejar ações de emergência para responder de maneira imediata a todos os incidentes possíveis, como desastres naturais, explosões, incêndios, fraudes financeiras, sabotagens, falhas nos equipamentos, entre outros. Esses planos devem mitigar ou evitar impactos negativos e paralisações na produção ou prestação de serviços, que podem causar perdas financeiras e danos à credibilidade do empreendimento.

Benchmarking em TI

“Se eu vi mais longe, foi por estar sobre ombros de gigantes”, escreveu Isaac Newton uma vez. A estratégia de negócio chamada de Benchmarking, de certa forma, baseia-se na mesma lógica. Esta importante técnica de gestão parte do princípio de comparação. Na prática, você analisa as ideias e práticas de outras empresas (concorrentes ou não) e, inspirando-se nos acertos e nas falhas deles, pensa no que se encaixa na realidade do seu empreendimento. Não se trata de “copiar”, mas, sim, de ser estimulado pelo exemplo de outros.

O Benchmarking em TI consiste em observar o mercado e avaliar o que outras organizações têm feito para se prevenir de incidentes. Selecione algumas empresas e estude a forma como eles se protegem, quais instrumentos usam e como reagem a falhas de segurança.

Apesar de todas as dicas de segurança da informação descritas acima, uma coisa, talvez, ainda não ficou bem clara: qual o papel da Governança diante disso tudo?

A verdade é que, para que uma empresa consiga aderir a todas as boas práticas apontadas neste artigo, há um longo caminho para se percorrer. E o grau de saúde e efetividade da governança é o que determinará a implementação ou não dessas estratégias.

Quando a cabeça sofre, todo o corpo adoece junto; quando a governança tem problemas, toda a empresa também tem. Descubra, portanto, o que fazer para que a governança na sua organização permaneça saudável.

Dê um novo passo na gestão de riscos da sua organização. Faça agora o download gratuito de um modelo de matriz de risco com dicas práticas de como usá-lo!