Engenharia social: o que é, tipos de ataque e como se prevenir

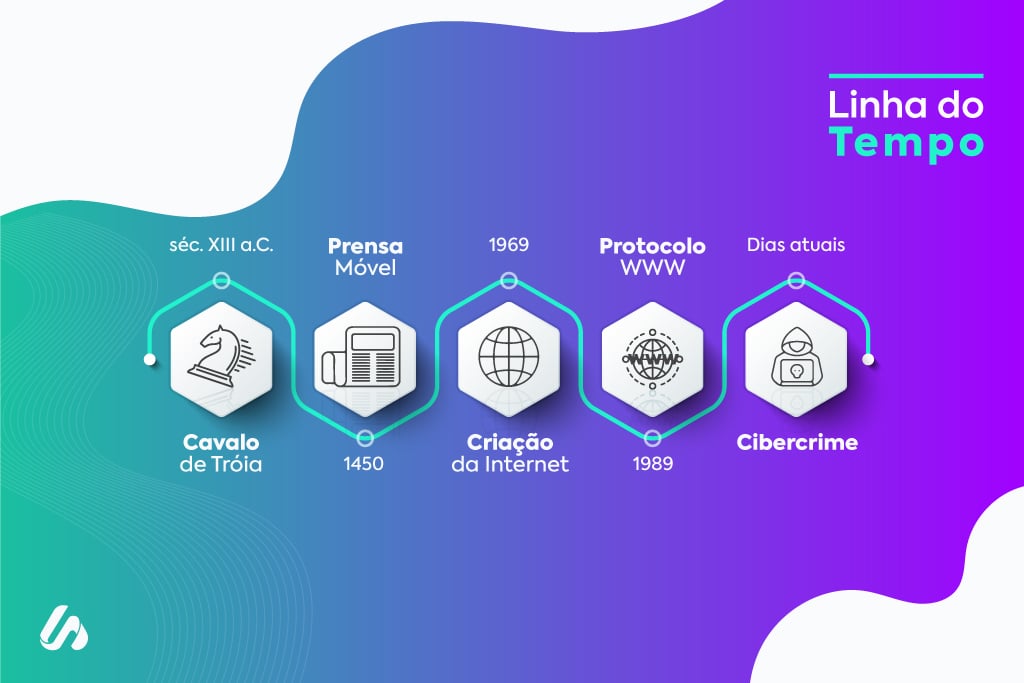

Troia, século XIII a.C. Os gregos haviam desistido da luta após nove anos de conflito contra os troianos. Como prova de amizade, deram-lhes um presente. A partir daqui você já deve saber o restante da história… Mas o que talvez você não saiba é como a mesma estratégia que deu origem ao Cavalo de Troia tem sido reutilizada em algo chamado de Engenharia Social.

Mas para entender isso, antes é necessário saber…

O que é engenharia social?

Engenharia Social é o ato de enganar e influenciar pessoas a realizarem alguma ação, desprotegendo ou divulgando informações confidenciais de um indivíduo ou uma instituição. É uma das preocupações da Segurança da Informação.

De acordo com um estudo realizado pela Eset, empresa de cibersegurança, o Brasil teve um aumento expressivo no índice de ataques de engenharia social no ano de 2020. O crescimento foi de aproximadamente 200%, comparado com 2019. O país passou a ocupar a segunda posição no ranking da América Latina de maior incidência desse tipo de ciberataque, com 18% do total. Em primeiro está o Peru (31%) e em terceiro, o México (17%).

Mas por que a engenharia social faz tantas vítimas? Por que tem se tornado uma tendência no universo do cibercrime? Isso nos leva a questionar…

Como funciona a engenharia social?

Troia, século XIII a.C. Os gregos haviam desistido da luta contra os troianos. Como prova de amizade, deram-lhes um presente: um enorme cavalo de madeira, tomado pelo povo troiano como símbolo da vitória. Dentro da estátua, contudo, havia diversos guerreiros gregos, esperando pelo momento certo para atacar os troianos desprevenidos. Em uma única noite os gregos venceram uma guerra que durou por quase dez anos.

O engenheiro social atua de maneira idêntica. Nesta técnica, o cibercriminoso usufrui da ingenuidade e do descuido da própria vítima para quebrar os mecanismos de segurança dos equipamentos dela ou da organização em que ela trabalha. As iscas, porém, não são estátuas de madeira, mas, sim, links para download de arquivos, e-mails indicando sites de procedência duvidosa, entre outras coisas. E assim começa o ciberataque.

Existem casos também em que a engenharia social é utilizada verbalmente, por ligações e conversas pessoalmente, ou em atividades furtivas, como invasões em espaços restritos de organizações e espionagens.

Na maioria das vezes, no entanto, trata-se de algo que incentive uma ação da vítima, como quando os troianos aceitaram sem desconfiança alguma o suposto “presente” dos gregos. Porém, esse método de enganação pode assumir diferentes formas, o que nos leva ao próximo tópico…

Quais os tipos de engenharia social?

No caso dos engenheiros sociais, o “presente” pode ser dado de diferentes maneiras e em distintos pacotes. Portanto, veja a seguir quais os principais tipos de engenharia social e como funcionam:

Phishing

Nos últimos anos, a pescaria se tornou um dos esportes mais praticados nos meios digitais – mas não de peixes, e, sim, de pessoas. Isso porque o Phishing, uma estratégia de engenharia social utilizada com frequência por criminosos cibernéticos, tem feito diversas vítimas no mundo.

Essa prática consiste em conduzir pessoas por meio de fraudes a realizar uma ação – normalmente, um download de um arquivo malicioso e aparentemente legítimo, por onde malwares são introduzidos na máquina da vítima. As iscas são dadas por emails, SMS, links suspeitos, promoções falsas, entre outros. As mais comuns são campanhas por e-mail que atingem especialmente funcionários de empresas.

Segundo um estudo feito pela Kaspersky, o Brasil foi líder mundial em phishing em 2020, ficando à frente de Portugal, França, Tunísia e Guiana Francesa. O levantamento também mostrou que cerca de 20% dos brasileiros tentaram acessar links de phishing pelo menos uma vez no ano.

Smishing

“Parabéns! Você foi premiado! Nunca mais precisará se preocupar com custos por ligações e internet móvel, pois você acaba de receber R$10.000,00 em créditos! Para obtê-los, basta clicar no link abaixo…”

O trecho acima é uma das milhares mensagens de texto enviadas por SMS para a prática do Smishing, que, seguindo a mesma lógica do Phishing, explora a ingenuidade e o descuido das vítimas. Ao abrirem o link indicado, abre-se também um caminho pelo qual o equipamento da vítima poderá ser infectado por malwares e por onde dados sigilosos poderão ser roubados.

Vishing

É a versão verbal do phishing, usada em ligações telefônicas. Usualmente, o golpista utiliza disfarces e cria pretextos para obter os dados da vítima no outro lado da linha (como no exemplo do tópico sobre pretextings).

Além disso, o Vishing costuma iniciar de onde o Phishing parou. Eis que você procura, por exemplo, por soluções para um problema no software com o qual trabalha. Depois de algumas pesquisas, encontra um técnico de informática que pode lhe ajudar por um valor razoável (foi o mais barato que você encontrou). O portal aparenta ser de procedência duvidosa, mas você acessa os links sem se importar com isso. A sua interação com os links no portal aciona a atenção do cibercriminoso que, depois, conversa com você por ligação e lhe convence a fornecer dados do cartão de crédito para pagar o serviço prestado. O indivíduo desaparece e, dias depois, você percebe que foi vítima de um golpe.

Baiting

Eis que, inesperadamente, um sujeito tem a sorte grande de receber um incrível prêmio pelo e-mail: um material exclusivo – que ele não solicitou – sobre uma pesquisa de mercado com dados muito interessantes – de um remetente que ele não conhece. Basta fazer download do arquivo, sem estresse e sem burocracia.

Sorte? Ou devo dizer azar? Ele foi vítima de um ataque Baiting!

Normalmente, essa técnica explora a curiosidade da vítima, presenteando-lhe com arquivos que, no fim das contas, nada mais eram que uma farsa, uma porta de entrada para malwares se instalarem no equipamento da pessoa.

Pretexting

Outro tipo de engenharia social é o Pretexting. Duas pessoas conversam ao telefone. De um lado da linha, o atendente explica que o cartão de crédito da pessoa com quem está falando foi clonado e utilizado para uma compra de R$3.000,00. O proprietário do cartão fica em choque. Rapidamente, o atendente oferece uma solução imediata: “passe seus dados bancários e cancelaremos em apenas alguns minutos a compra realizada no seu nome”.

Algo lhe soa estranho nessa história? Provavelmente, sim. Conhecida como “Pretexting”, essa técnica de engenharia social tem sido utilizada com frequência em diversos golpes. O objetivo do golpista é criar um cenário que funcione como pretexto para obter informações confidenciais da vítima.

Quid pro quo

Quid pro quo é uma expressão latina que significa “tomar uma coisa por outra”. No contexto de Segurança da Informação, é o ciberataque em que a vítima é levada a acreditar em uma mentira, como de que o computador dela foi infectado com um malware, por exemplo. Então, uma “solução” para o suposto problema é oferecida, induzindo a vítima a baixar o malware do invasor.

Sextorsão

A Sextorsão, de acordo com o portal SaferNet, “é a ameaça de se divulgar imagens íntimas para forçar alguém a fazer algo – ou por vingança, ou humilhação ou para extorsão financeira. É uma forma de violência grave, que pode levar a consequências extremas”.

Esse tipo de engenharia social é realizada por meio de relacionamentos online. A vítima é estimulada a ter conversas de conotação sexual e levada a compartilhar imagens íntimas, utilizadas depois contra ela para a extorsão de dinheiro ou outros para outros fins.

Dumpster diving

Também conhecido como Trashing, o Dumpster diving ocorre quando criminosos vasculham o lixo da empresa em busca de informações sigilosas que possam lhe dar alguma oportunidade de obter dinheiro por meio de extorsão, roubo ou golpe. Em função disso, muitas organizações picam todos os documentos antes de os descartar.

Shoulder surfing

Traduzido do inglês como “surfar no ombro”, essa prática é muito usada por golpistas que, por trás das vítimas, vigiam dados utilizados para acessar contas bancárias, e-mails, ou usar cartões de crédito. Como precaução contra isso, sempre verifique se há algum desconhecido atrás de você ao utilizar senhas e logins, principalmente em espaços públicos. Se você costuma trabalhar em shoppings, cafés ou coworkings, é algo para se atentar.

Tailgating

Há um motivo lógico para que alguns ambientes de uma organização tenham controle de acesso: é uma prevenção contra o contato de pessoas não-autorizadas com informações confidenciais. Contudo, já aconteceram casos em que criminosos se passaram por colaboradores com autorização, passando pelo complexo de segurança sem ser detectado e tendo acesso a diversos dados sigilosos. Essa atividade é conhecida como Tailgating.

Para se proteger disso é necessário reforçar o esquema de segurança da empresa. Uma boa sugestão é a identificação biométrica ou por íris, que inutiliza os cartões de acesso em crachás (materiais que podem ser roubados com facilidade).

Como se proteger da engenharia social?

Existem boas práticas de segurança da informação indicadas para se precaver de ciberataques, golpes e fraudes. Mas a melhor forma de se proteger desse tipo de ciberataque é seguir um conselho muito pontual: desconfie sempre de tudo e de todos, principalmente no universo digital.

Ataques a Conselheiros e outros profissionais de Governança

Quando se trata dos profissionais de Governança, Conselheiros e colegiados, todo cuidado é pouco. Esses profissionais, por lidarem com informações confidenciais de empresas e organizações, são alvos constantes de ataques de engenharia social.

Estes devem ser os primeiros a se comprometerem com uma análise cuidadosa de e-mails externos, e procurar pela equipe de segurança da informação em casos suspeitos para que se possa tomar as devidas providências.

A segurança da informação é antes de mais nada uma questão de Governança. É por isso que as organizações investem cada vez mais em recursos de proteção. O prejuízo pelo vazamento ou comprometimento de dados sensíveis pode chegar à casa dos milhões.

Dê um novo passo na gestão de riscos da sua organização. Faça agora o download gratuito de um modelo de matriz de risco com dicas práticas de como usá-lo!