Tudo sobre Segurança da Informação

Segurança da informação consiste em uma série de medidas para garantir que somente a pessoa certa tenha acesso a determinada informação. Saiba tudo sobre o assunto!

O que é Segurança da Informação?

Desde as pinturas nas cavernas até o armazenamento em nuvem, o compartilhamento de informações é fundamental para o desenvolvimento humano como sociedade. Registrar informação e garantir sua acessibilidade é um dos fatores que nos trouxeram até aqui.

Mas acessibilidade nem sempre quer dizer que determinada informação deve estar disponível a todos. Na verdade, certo tipo de informação é o que determina a vantagem competitiva de uma determinada empresa, ou mesmo a própria segurança de uma pessoa.

Desde dados milionários de clientes até a senha de uma rede social, quando disponíveis à pessoa errada, podem trazer grandes prejuízos. Segurança da informação é precisamente isto: garantir que somente a pessoa certa tenha acesso a determinada informação.

Quer você more em uma casa ou apartamento, já imaginou o quão inconveniente seria se qualquer pessoa tivesse acesso direto a sua residência? Isso de fato representaria um perigo para sua segurança.

Imagine a informação como um prédio. Cada morador deve ter acesso exclusivo ao seu próprio apartamento, enquanto existem áreas comuns que são de acesso a todos, como escadas, elevadores, corredores e áreas de lazer.

O objetivo da segurança da informação é garantir a privacidade e a acessibilidade de dados que pertencem a um grupo específico de pessoas ou mesmo uma organização. Mas como podemos garantir a segurança da informação?

Antes de qualquer coisa, é importante relembrar que informação não é só aquilo que está nos seus dispositivos eletrônicos. A informação também pode ser compartilhada de forma impressa ou mesmo de forma oral.

Por isso, para garantir a segurança da informação, precisamos mais do que ferramentas de gestão e monitoramento. É preciso desenvolver uma mentalidade que esteja constantemente engajada com o propósito de proteger dados sensíveis. No caso de empresas e organizações, o setor de segurança da informação é o principal responsável por estabelecer mecanismos e processos que visam a segurança dos dados.

O uso de ferramentas que permitem o controle na circulação de dados confidenciais é fundamental. Mas no fim das contas, são pessoas que lidarão com a informação no dia a dia, por isso, é uma questão fundamental que os próprios colaboradores estejam cientes e comprometidos com a segurança da informação. Segundo as estatísticas do mercado, a falha humana está entre as principais causas de vazamentos de dados.

Contudo, vale ressaltar que a segurança da informação não deve ser uma preocupação apenas de empresas e organizações. Toda pessoa possui dados confidenciais. Hoje, graças a acessibilidade dos smartphones, estamos a todo momento gerenciando dados confidenciais, desde transições bancárias a redes sociais, por isso, todo cuidado é pouco.

Saiba tudo o que você precisa sobre segurança da informação no conteúdo a seguir. Confira os principais tópicos abordados:

- A importância da segurança da informação para empresas

- Diferenças entre cibersegurança e segurança da informação

- Principais Falhas da Segurança da Informação

- Casos de Falha de Segurança da Informação

- Tipos de Ataque que Põem em Risco a Segurança da Informação

- Mecanismos de Segurança da Informação

- Diferenças entre segurança da informação e segurança de TI

- Boas práticas de Segurança da Informação

- Normas ISO 27001 e ISO 27002 de Gestão da Segurança da Informação

A importância da Segurança da Informação para Empresas

Possuir um sistema eficiente de segurança da informação não é um trabalho fácil. Requer profissionais qualificados, manutenção constante e principalmente o engajamento dos colaboradores. Com isso, acredito que você possa estar se perguntando: “será que investir toda essa energia vai realmente garantir que minha empresa estará plenamente segura contra a perda, roubo ou comprometimento da informação?

É fato que nenhum sistema é infalível, mas uma empresa que investe em segurança da informação com políticas claras, mecanismos e processos bem elaborados, pode prevenir, diminuir e até mesmo lidar com situações de crise de forma mais eficiente, de modo que, caso um ataque ocorra, as operações possam ser retomadas com mais velocidade, diminuindo o prejuízo e preservando o negócio de consequências mais complexas.

A mitigação de riscos e os planos de contingência são tão importantes quanto as ações de prevenção, pois o prejuízo financeiro imediato não é o único problema em uma situação de ciberataque. Conheça a seguir, outros desdobramentos decorrentes da falta de segurança da informação para empresas.

Prejuízos por Ciberataque

Segundo os dados informados pela Hiscox, o número de empresas vítimas de ciberataques passou de 38% para 45% em 2021 no comparativo com o ano anterior. O dado mais assustador é saber que um quarto dessas empresas passaram por cinco ou mais ataques.

Os resultados foram baseados em uma pesquisa com mais de seis mil organizações nos Estados Unidos, Reino Unido, Bélgica, França, Alemanha, Espanha, Holanda e Irlanda, e revelam a profundidade dos danos financeiros gerados por ciberataques.

Um relatório realizado pela empresa de segurança digital McAfee sobre invasões e ciberataques a sistemas empresariais, revelou que só no ano de 2020 os prejuízos por crimes cibernéticos somam mais de 1 US$ trilhão. Este mesmo relatório apresentou também que 92% das empresas entrevistadas relataram não só o prejuízo financeiro, mas também a indisponibilidade de serviços, queda na eficiência e danos à reputação da marca como consequências de um ataque.

É importante ter em mente que um ciberataque não representa apenas um dano financeiro imediato, mas os desdobramentos podem levar anos para ser reparados e, em alguns casos, pode representar um caminho sem volta, levando a empresa à falência.

Quanto mais o tempo passa, mais as técnicas de invasão evoluem e novas tecnologias surgem, o que justifica o aumento constante nos índices de ciberataque. Além disso, a tendência do trabalho remoto leva a informação para um ambiente residencial, o que aumenta os riscos. Sem dúvida, o investimento em segurança da informação deixou de ser uma preocupação das megacorporações, e cada vez mais torna-se uma necessidade para praticamente todo empreendimento.

Para microempresas com menos de 10 funcionários, o prejuízo médio é de US$8 mil, porém, segundo dados do relatório gerado pela quinta edição do Hiscox Cyber Readiness Report, 5% das microempresas sofreram prejuízos de US$300 mil ou mais.

Riscos de não se adequar a LGPD

Outro ponto importante a se considerar é o estabelecimento da LGPD. A sigla significa Lei Geral de Proteção de Dados, lei que visa proteger dados pessoais, ou seja, informações relacionadas à pessoa física, como CPF, endereço, telefone, e-mail etc.

Conforme o artigo 46 da LGPD “os agentes de tratamento devem adotar medidas de segurança, técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou qualquer forma de tratamento inadequado ou ilícito”.

Por agentes de tratamento, entendesse qualquer organização, seja ela pública ou privada, que lide com dados de pessoas físicas, o que muito provavelmente inclui a sua empresa. Na prática, o que a LGPD passa a exigir das organizações são processos e sistemas que visem à segurança da informação referente a dados pessoais.

Mas, quais são as consequências de não se adequar ao padrão LGPD? Além dos danos já mencionados anteriormente como perda de dados importantes para o negócio e impacto negativo na reputação, a lei prevê sanções de 2% sobre faturamento ou até R$50 milhões, além de penalidades diárias até que a organização consiga se adequar, conforme previsto no artigo 53 da LGPD.

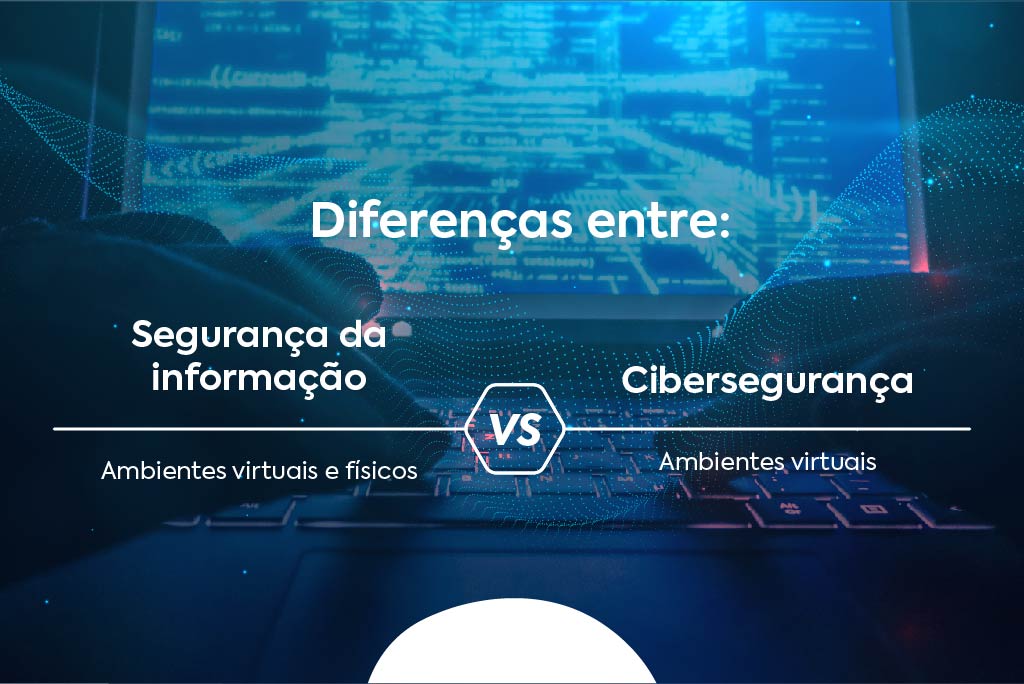

Diferenças entre cibersegurança e segurança da informação

Outro ponto importante a respeito do assunto é diferenciar alguns termos específicos. Embora possam ser tratados como sinônimos, os termos cibersegurança e segurança da informação são coisas distintas e, é importante definir cada um dos termos de modo que seja possível compreender o horizonte de atuação de cada um para aplicá-los adequadamente.

Enquanto cibersegurança foca principalmente na informação armazenada e gerenciada em sistemas virtuais, a segurança da informação engloba informações em todo e qualquer meio além do virtual, como o ambiente físico, onde podem se encontrar servidores locais, HDs, material impresso e qualquer outro tipo de dado que requer sigilo, inclusive a informação compartilhada de forma oral.

De modo mais claro, a cibersegurança é um conceito que está dentro da segurança da informação, mas mesmo sendo uma menor parte, ainda possui grande importância. Com a tendência da digitalização da informação, cada vez mais se fez necessário o mapeamento de riscos de ciberataques e processos internos que possam prevenir esses riscos.

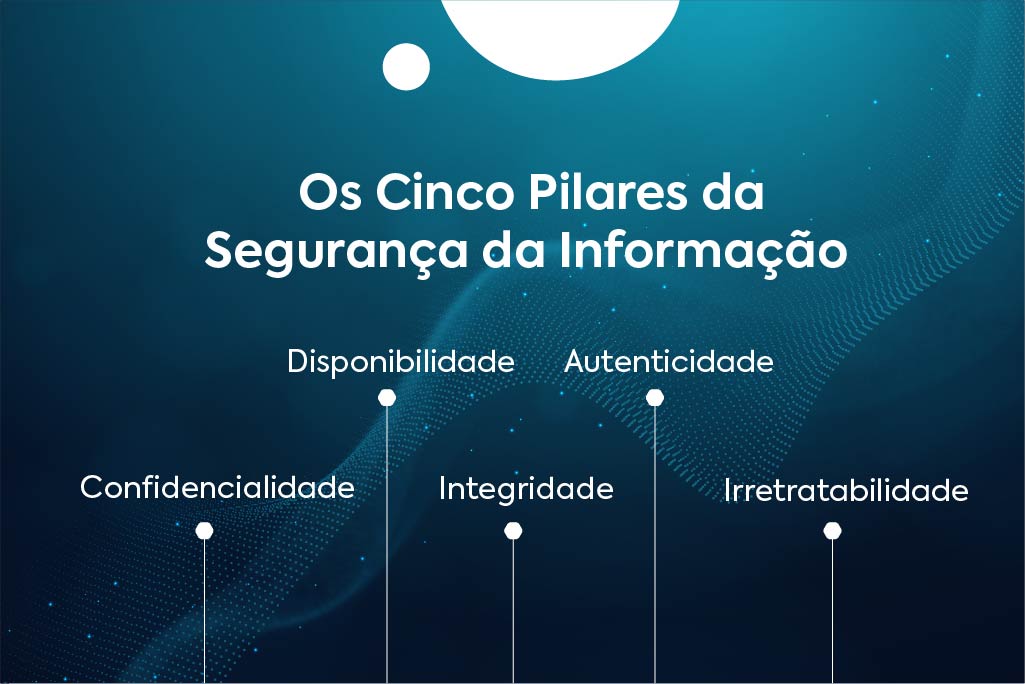

Pilares da Segurança da Informação

A segurança da informação (o segmento mais amplo, como vimos na seção anterior) é sustentada por 5 pilares fundamentais que, uma vez observados, podem trazer grandes benefícios para sua organização. A seguir, vejamos que pilares são esses e o que cada um deles contempla.

1. Confidencialidade

A confidencialidade é o primeiro ponto a ser observado quando se trata da segurança da informação. É importante identificar toda a informação que sua organização possui e categorizar em uma hierarquia.

O objetivo da confidencialidade é que informações sensíveis estejam disponíveis somente a quem realmente depende daquele dado e ninguém mais. Pense na informação como um prédio com vários andares. A confidencialidade tem como objetivo organizar a informação em cada andar deste prédio, as que oferecem menos riscos e são acessadas por mais pessoas ficam nos andares inferiores e as informações de alto risco nos andares superiores.

Para isso, é importante uma análise detalhada das informações que sua organização possui, bem como cada setor se relaciona com a informação no dia a dia.

2. Disponibilidade

Depois de definir a hierarquia, agora é importante garantir que a informação esteja disponível aos responsáveis sempre que preciso. Este é o objetivo principal da disponibilidade. Precisamos lembrar que, tratando-se de segurança da informação, estamos considerando todo tipo de informação, o que inclui não apenas conteúdo digital, mas físico também.

Se a sua organização possui material impresso, por exemplo, aquela informação precisa estar disponível a quem faz uso dela. Por isso a disponibilidade trata do acesso a locais físicos e digitais. Se faz necessário estabelecer processos para que essa informação esteja acessível aos profissionais responsáveis sempre que preciso.

Utilizando a metáfora do prédio novamente (veja o pilar 1 – Confidencialidade), agora que toda a informação de sua organização está devidamente distribuída, é hora de conceder o acesso. Imagine que cada membro da sua organização possui um crachá para acessar os andares do prédio onde estão todas as informações. A quais andares cada pessoa terá acessos? Existe algum empecilho ou risco que impedem o acesso à informação? Estas são perguntas que devem ser respondidas quando se trabalha a disponibilidade da informação.

3. Integridade

A integridade é um pilar que visa a preservação e a consistência da informação. O objetivo aqui é evitar que a informação seja deletada, alterada ou permaneça desatualizada. Este pilar está diretamente ligado ao anterior (disponibilidade).

Primeiro porque os principais problemas ligados à informação estão relacionados à falha humana. Por isso, garantir que só pessoas autorizadas acessem determinada informação reduz a chance de perda e alteração indevida do conteúdo.

Segundo, quando apenas pessoas autorizadas lidam com a informação, fica mais fácil definir quem fica responsável pela atualização da informação, o que torna mais fácil até mesmo o monitoramento e o treinamento para que o conteúdo esteja sempre atualizado.

4. Autenticidade

Este é outro pilar diretamente ligado à disponibilidade, pois, uma vez que você definiu a hierarquia e concedeu acesso à informação, é importante verificar de algum modo a identidade que quem está acessando a informação.

Isso pode ser feito através de logins, senhas e duplo fator de autenticação para a informação digital, ou, para ambientes físicos, por meio de crachás, acesso biométrico e reconhecimento facial, por exemplo.

5. Irretratabilidade

Este pilar é inspirado pelo princípio jurídico da irretratabilidade. O objetivo é garantir a responsabilidade de quem manuseia e de quem detém a informação (pessoa e/ou organização, respectivamente).

Por isso, neste pilar é fundamental que sua organização seja capaz de provar o que foi registrado, alterado ou corrompido em determinada informação, o que inclui também o responsável e o momento em que aconteceu.

Para conteúdos digitais, serviços de registro de atividades por usuário são fundamentais (Logs de acesso), enquanto para ambientes físicos, as câmeras de segurança podem ser uma solução viável para monitorar quem teve acesso à informação e quando teve.

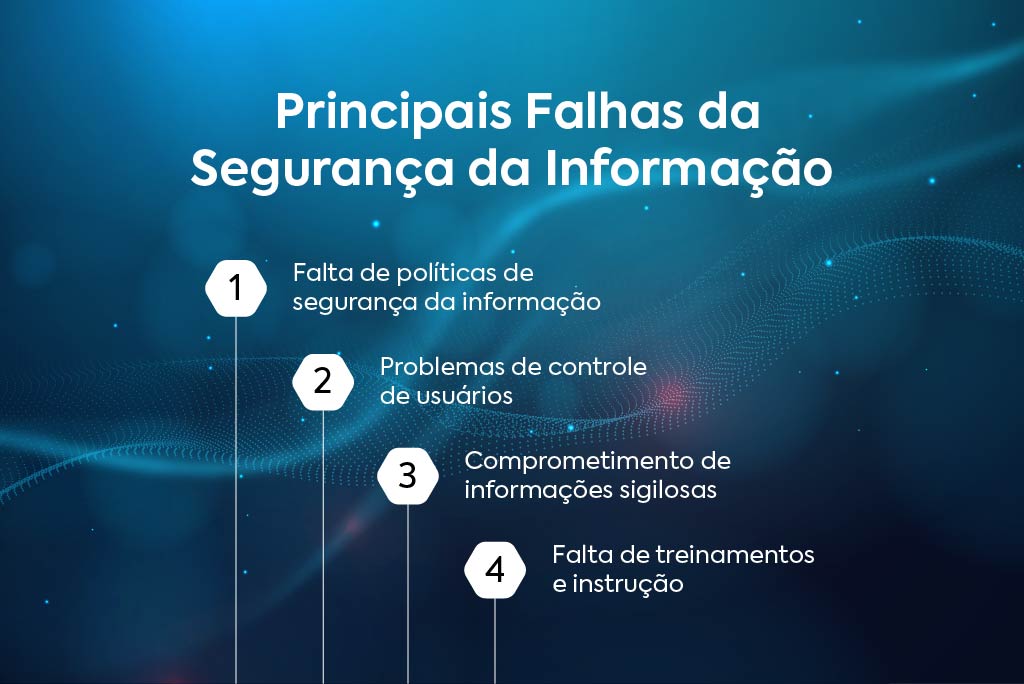

Principais Falhas da Segurança da Informação

Os principais problemas de segurança revelam o quanto os pilares apresentados anteriormente são importantes para uma organização, como veremos a seguir. Confira agora, as principais falhas da segurança da informação.

1. Falta de políticas de segurança da informação

Um dos problemas centrais da segurança da informação é a falta de processos, políticas e compliance. A McAfee, em uma entrevista com aproximadamente 1,5 mil tomadores de decisão da área de TI, constatou que 52% das organizações não possuem um plano de contingência contra ciberataques.

Segundo Steve Goodman, vice-presidente sênior e CTO da McAfee, “por meio de pesquisa e análise, nosso relatório encontrou uma falta de compreensão organizacional sobre riscos cibernéticos. Isso torna empresas e agências vulneráveis a táticas sofisticadas de engenharia social e, uma vez que um usuário é hackeado, não reconhecem o problema a tempo de parar o avanço”.

O Brasil já é o quinto país com maiores números de ciberataques. Diante dos ataques cada vez mais frequentes, organizações brasileiras têm investido cada vez mais na segurança da informação, mas o que muitas delas acabam negligenciando é o fato que este deve ser um investimento constante.

Como observamos no tópico anterior sobre os pilares da segurança da informação, o primeiro passo é entender o contexto geral da informação que uma organização gerencia para a partir disso entender as melhores práticas e definir políticas e processos a fim de prevenir, diminuir e gerenciar situações de perda, roubo ou comprometimento da informação.

2. Problemas de controle de usuários

Outro erro grave – e frequente – é a falta de um controle minucioso de acessos, seja a locais físicos ou ambientes virtuais. Quanto mais brandos os processos de monitoramento de usuários, maiores os riscos de exposição da informação.

É fundamental para a segurança que apenas aqueles que realmente dependam da informação tenham acesso a ela. Quanto mais pessoas envolvidas com dados sensíveis, maiores as chances de perda, comprometimento ou vazamento da informação.

Como já mencionamos anteriormente no pilar de autenticidade, o registro preciso das ações do usuário através de logs no ambiente virtual e o uso de câmeras, crachás, leitores de biometria entre outros recursos de segurança em ambientes físicos ajudam a mitigar riscos, e permitem uma fiscalização mais eficiente dos ambientes que contém informações sensíveis.

3. Comprometimento de informações sigilosas

Um problema frequente diretamente ligado a controle de usuários é o comprometimento de informações sigilosas. Não são apenas os roubos de informação que representam risco. A falta de atualização, alterações indevidas ou mesmo a exclusão acidental da informação são riscos tão graves quanto ataques externos.

Como mencionamos no início do artigo, a segurança da informação depende de todos os envolvidos. Todos os setores precisam estar cientes dos riscos e pessoalmente comprometidos com a integridade da informação, mantendo-as atualizadas e fazendo todo o possível para garantir sua segurança.

Este tipo de problema pode ser reduzido com a implementação de um backup de segurança, onde uma cópia sempre atualizada da informação esteja disponível para situações emergenciais. O backup pode ser feito em HDs externos ou serviços de armazenamento em Nuvem.

4. Falta de treinamentos e instruções

Uma vez que entendemos que a participação e o engajamento ativo de cada membro da organização é vital para garantir a segurança da informação, a instrução e o treinamento dos mesmos torna-se uma peça-chave. Muitos problemas poderiam ser evitados se os colaboradores estivessem conscientes dos riscos que correm e das boas práticas que deveriam fazer parte de sua rotina. Mas infelizmente a falta de treinamentos e instrução está entre os problemas mais frequentes da segurança da informação nas organizações.

Não basta ter processos estabelecidos. Eles precisam ser conhecidos por todos os setores e fazer parte do dia a dia de cada envolvido com a informação. Uma equipe comercial, por exemplo, que lida com dados confidenciais de clientes, precisa ter clareza de como lidar com aquela informação. O que é permitido? O que não é? Que cuidados a equipe deve ter para atualizar a informação? De quanto em quanto tempo os profissionais precisam alterar suas senhas de acesso? Como lidar com e-mails suspeitos? Estes e outros pontos precisam ser de conhecimento de todos.

Outro ponto fundamental é manter os processos atualizados. Pense nas políticas de segurança como um organismo vivo. Elas precisam de cuidados constantes e de adaptação a novos cenários. Também é importante destacar que é fundamental fiscalizar se os setores de fato têm executado os processos definidos nas políticas, de modo que a segurança possa aos poucos ser incorporada no cotidiano de quem lida com a informação.

Casos de Falha de Segurança da Informação

Não se engane pelo fato de que, na maioria das vezes, as notícias de ataques e falhas de segurança da informação digam respeito a grandes organizações. Pequenas e médias empresas também são constantemente afetadas por roubos e outros problemas com dados sensíveis.

Contudo, as grandes corporações costumam sofrer em escala maior, proporcional ao volume de informações que gerenciam. Logo, é bastante comum que esse tipo de problema com a segurança da informação apareça com mais frequência na mídia.

Separamos quatro grandes casos de problemas de segurança da informação que foram notícia nos últimos anos. Confira a seguir:

Honda Motor – Produção de veículos é suspensa durante a suspeita de ciberataque

Em junho de 2020, a montadora precisou suspender a produção de veículos pois estavam sob suspeita de um ataque. O problema repercutiu em todas as fábricas da Honda Motor ao redor do globo e algumas delas precisaram ter a produção suspensa a fim de evitar problemas de qualidade.

Segundo o porta-voz da empresa, havia uma suspeita de que o ransomware atingiu os servidores da organização. A maioria das fábricas retomou a produção alguns dias depois, contudo, a principal fábrica da Honda Motor nos Estados Unidos, bem como as filiais na Turquia, Índia e Brasil seguiram paralisadas por um longo tempo, pois o ransomware havia comprometido os sistemas de produção da empresa.

Nubank tem informações de correntistas vazadas na Web

O pesquisador brasileiro Heitor Govêa, de acordo com um relatório detalhado publicado em seu blog, revelou que alguns recursos da Nubank estavam expondo dados de seus correntistas na web, de modo que informações como nome, CPF, agência e valores de transferências podiam ser facilmente acessados por qualquer um, utilizando um dork (parâmetro específico de busca) no Google ou no Bing.

A vulnerabilidade estava no recurso “Cobrar” do aplicativo Nubank, que gerava um link compartilhável com QR Code. Uma atualização em 06 de julho de 2020 corrigiu o problema.

Sony e o vazamento do trailer de Spider-Man No Way Home

Em agosto de 2021, o primeiro trailer de Spider-Man No Way Home (Homem-Aranha Sem Volta para Casa) vazou na íntegra, embora algumas cenas ainda não tivessem passado pelo processo de finalização dos efeitos especiais. O vídeo vazado foi gravado por meio de um celular, que fez a captura enquanto uma segunda tela exibia o trailer.

A Sony não revelou detalhes sobre o vazamento, e na sequência, o trailer oficial foi lançado pela empresa. É importante destacar que os trailers não são produzidos pela Sony, mas por empresas terceiras, especializadas neste tipo de serviço. Não é possível afirmar com certeza que a gravação tenha sido feita enquanto o trailer estava sendo montado em um destes prestadores, contudo, este curioso caso levanta um alerta: a importância de estender as políticas de segurança da informação aos prestadores de serviço que lidam com dados confidenciais da sua organização.

Tipos de Ataque que Põem em Risco a Segurança da Informação

Até aqui está bastante claro o quão prejudicial pode ser um ataque à informação para uma organização. Mas como estes ataques acontecem? Podemos dividir os principais tipos de ataque em duas categorias: os ciberataques e os ataques de engenharia social.

Para explicar de forma simples, enquanto nos ciberataques o hacker se utiliza de ferramentas para forçar a entrada em servidores, nos ataques de engenharia social, o criminoso procura induzir usuários da organização a compartilhar ou permitir o acesso a dados sensíveis, clicar em links maliciosos e até mesmo infectar seu computador utilizando um malware.

Principais tipos de ciberataques

1. Ransomware

Este tipo de ataque é uma forma de sequestro de dados, pois quando um servidor é atacado com esse método, todos os arquivos são bloqueados. Feito isso, os criminosos exigem um pagamento pelo desbloqueio enquanto mantêm a informação refém.

O ransomware se popularizou após um dos ataques mais marcantes da história conhecido como WannaCry que infectou mais de 230 mil equipamentos em todo o globo, em mais de 150 países no ano de 2007.

2. DDoS Attack

Este é um dos ataques que mais passa despercebido pela segurança das organizações. Trata-se de uma sobrecarga nos servidores, a fim de gerar lentidão em sistemas ou mesmo a queda de sites inteiros.

Quando um ataque de DDoS acontece, os criminosos podem exigir um pagamento para “libertar” os servidores ou, em outros casos, o objetivo é apenas a sabotagem de uma página ou serviço.

3. Port Scanning Attack

Sistemas possuem vulnerabilidades e este ataque procura escaneá-los para encontrar essas “portas” de vulnerabilidade. Quando uma brecha é encontrada em um servidor, o estrago pode ser grande, pois agora a informação está exposta e pode ser vazada, danificada ou perdida.

4. Ataques de força bruta

Praticamente todas as nossas atividades na internet dependem de um login e senha para acessar serviços como contas em redes sociais ou ferramentas online.

O ataque de força bruta tenta forçar a entrada em sistemas por meio de uma série de tentativas sequenciais, testando várias combinações de login e senha. Embora pareça algo complexo e demorado, na verdade, os recursos permitem realizar este tipo de ataque com bastante velocidade.

Esse ataque normalmente acontece em conjunto com o phishing (um tipo de ataque de engenharia social que veremos a seguir), pois, depois de ter invadido uma conta de e-mail, por exemplo, o criminoso pode usar essa conta para se comunicar com outros membros da organização, enviando links maliciosos ou solicitando informações sigilosas.

Principais tipos de ataques de engenharia social

1. Phishing

O phishing é precisamente uma pescaria criminosa. O hacker joga uma isca na esperança de que uma pessoa desinformada caia no seu golpe. O modo mais comum utilizado pelos criminosos é o envio de e-mails ou mensagens. Redes sociais e serviços bancários são os mais visados pelos ataques de phishing.

A mensagem normalmente tem um tema apelativo, para levar a pessoa a ação pretendida pelo hacker, como: “sua conta no serviço X precisa ser verificada, do contrário, você perderá permanentemente o acesso e demais informações. Clique no link abaixo e faça o login para verificar sua conta”.

O link é uma armadilha, que normalmente leva o usuário para uma cópia da página de login de um determinado serviço e, ao inserir seus dados para login, tem a sua informação roubada. Este é um dos tipos mais simples entre os ataques de engenharia social e, ao mesmo tempo, um dos mais eficientes e perigosos.

2. Spear Phishing

Enquanto no phishing os ataques costumam acontecer em massa, ou seja, os criminosos enviam o mesmo e-mail para o máximo de pessoas possíveis sem conhecer seus alvos, no Spear Phishing, o hacker precisa conhecer detalhes sobre o seu alvo. Neste caso, o objetivo é específico: roubar os dados de uma organização.

Para isso, os criminosos usam as redes sociais para identificar colegas de trabalho. Agora, com o nome e a foto de outro colaborador, eles podem elaborar e-mails mais realistas, tratando de algum assunto relacionado ao trabalho, levando seu alvo a clicar em um link malicioso, como descrito anteriormente.

3. Baiting

Baiting é uma palavra em inglês que vem de bait, que significa isca. Assim como o phishing, o objetivo é oferecer algum benefício para que o usuário revele dados de acesso. Os benefícios podem ter os formatos mais variados possíveis, como baixar um filme, uma música, uma planilha ou até mesmo apps para celulares.

Assim, o usuário é levado a compartilhar seus dados de livre vontade e, quando isso acontece, o criminoso pode fazer uso da informação para encontrar meios de monetizá-la, sequestrando dados ou vendendo a informação adquirida.

4. Ataque presencial

Como já mencionamos neste artigo, os crimes de segurança da informação não estão restritos apenas ao mundo virtual. Os ataques presenciais também são bastante comuns. Nestes casos, o criminoso se passa por uma figura de autoridade, prestador de serviço ou até mesmo funcionário do governo para entrar em casas e prédios corporativos.

O golpista pode se apresentar como um funcionário da vigilância sanitária, por exemplo, entrar em uma residência e coletar informações valiosas. Já para os prédios corporativos, os alvos podem ser o furto de equipamentos, como computadores e celulares, que podem ser utilizados para golpes subsequentes no roubo de informação, extorsão etc.

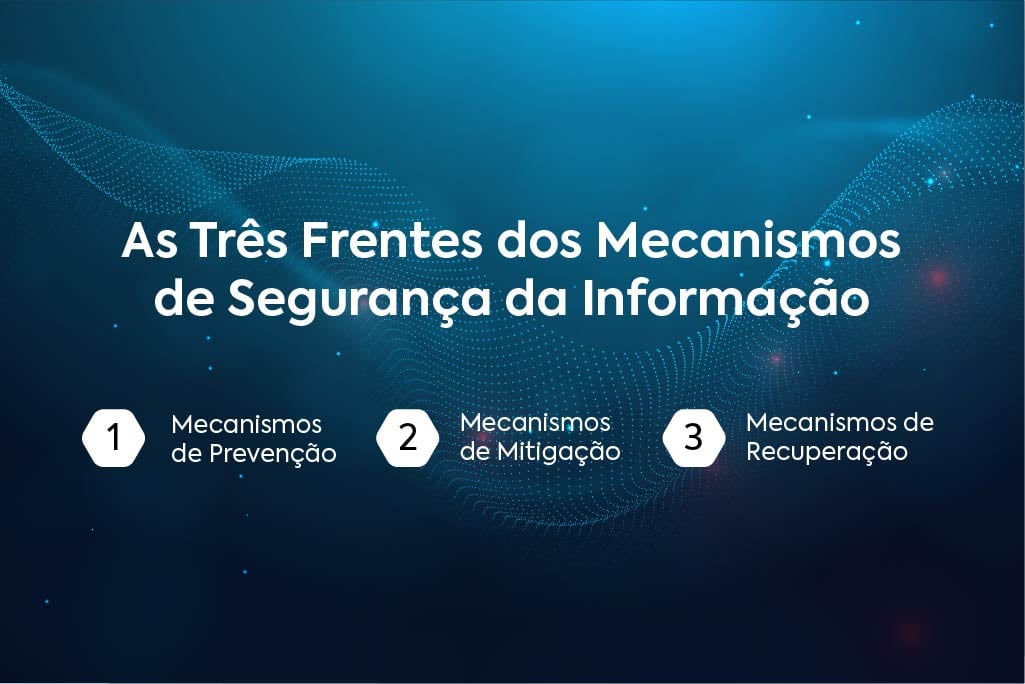

Mecanismos de Segurança da Informação

A pergunta que fica é: diante de tantos riscos para a segurança da informação, quais são os principais meios para se proteger contra estes ataques? Existem muitos mecanismos à disposição das organizações para prevenir e até mesmo lidar com a situação quando um ataque ocorre.

Estes mecanismos são ações e ferramentas técnicas com o objetivo de garantir a segurança da informação. São recursos variados que funcionam como peças de um relógio. Quando estão devidamente relacionadas, ajustadas e possuem manutenção o mecanismo é funcional, e pode trazer muitos benefícios para uma organização.

Para isso, antes de pensar em ações e ferramentas é preciso trabalhar em um rigoroso diagnóstico, identificar vulnerabilidades e entender a realidade da sua organização. É importante pensar nos mecanismos de segurança da informação em três frentes distintas de atuação. São eles: mecanismos de prevenção, mitigação e recuperação.

Vejamos a seguir, cada uma das frentes e suas principais ações e ferramentas.

Mecanismos de Prevenção

Os mecanismos de prevenção são aqueles que possuem como principal objetivo impedir o roubo, a perda ou adulteração da informação. A frente de prevenção depende do mapeamento da informação e dos indivíduos que terão acesso a ela. Como o já mencionado exemplo do prédio, é como se a organização distribuísse a informação em andares distintos e depois, definisse a quais andares cada colaborador possui acesso.

Alguns fatores são imprescindíveis quando o objetivo é impedir que a informação seja comprometida. O principal deles é controlar o acesso à informação. Por isso, os mecanismos de prevenção possuem três fases básicas. São elas:

1. Identificação

Independente se estamos tratando da informação em um ambiente virtual ou um ambiente físico, a primeira coisa que se precisa garantir é que aquele que está solicitando acesso à informação de fato pode fazer isso.

Quando falamos de ambientes virtuais, o primeiro passo é garantir que o sistema solicite o login. Ao inserir o e-mail, o sistema valida se aquele usuário possui acesso.

Já em ambientes físicos, vários recursos podem ser usados para a identificação de uma pessoa, como crachás e portarias, onde um guarda de segurança assegura que apenas pessoas identificadas tenham acesso ao ambiente da informação.

2. Autenticação

A fase de autenticação é a próxima etapa do acesso à informação. Em um ambiente virtual, depois de inserir o e-mail de acesso, o usuário precisa apresentar uma senha que confirme sua identidade.

Um dos recursos mais úteis nesta fase é o duplo fator de autenticação, onde ao tentar acessar determinado sistema, o usuário precisa apresentar uma chave de acesso enviada por e-mail, SMS ou chamada de voz antes de efetuar o login, mesmo depois de inserir a senha.

Outro recurso importante é o firewall, que atua como uma barreira de segurança e pode controlar acessos por meio de IPs de equipamentos e filtrar pacotes de informação enviada e recebida, bem como impedir o fluxo dessa informação caso seja necessário.

Nos ambientes físicos, a autenticação costuma ser automatizada, como catracas automáticas, tags de acesso, fechaduras de leitura biométrica ou mesmo através de recursos de reconhecimento facial por meio de câmeras.

Em resumo, a fase de autenticação tem como objetivo validar o acesso de um indivíduo à informação por meios digitais ou físicos.

Mecanismos de Mitigação

O segundo mecanismo da segurança da informação é a mitigação, que significa diminuir. A mitigação tem como objetivo diminuir os riscos e vulnerabilidades da informação verificando e classificando cada um destes riscos e vulnerabilidades. Este é um trabalho constante e que exige total atenção do setor de segurança da informação.

Confira a seguir, alguns recursos e ações próprias do mecanismo de mitigação.

1. Auditoria

A auditoria é o processo contínuo que visa verificar eventos, tentativas e atividades suspeitas, bem como catalogá-las, de modo que se possa lidar com cada tipo de situação da maneira mais adequada e eficiente. Trata-se de uma parte fundamental do dia a dia do profissional de segurança da informação.

2. Scanner de vulnerabilidades

O scanner de vulnerabilidades é uma poderosa ferramenta para mitigar riscos e fundamental para a segurança da informação. Esta ferramenta realiza buscas em sistemas, redes, aplicações e dispositivos para encontrar possíveis falhas na segurança e outros erros, além de reportar de forma detalhada seus diagnósticos, categorizando os riscos.

Assim, a organização terá em mãos os dados necessários para diminuir e corrigir vulnerabilidades, protegendo a informação com mais eficiência e aprimorando suas políticas de segurança de acordo com a necessidade.

3. Pentests

O Pentest, ou, teste de penetração, é outro meio para detectar brechas em sistemas por meio de simulações de ataque. Os pentesters (profissionais responsáveis pelas simulações), também conhecidos como hackers éticos, simulam o ataque e exploram as vulnerabilidades do sistema, gerando relatórios para que as brechas no sistema possam ser corrigidas.

Há, fundamentalmente, três tipos de pentests. São eles o White box, Black box e Grey box. No teste White box, o pentester possui informações previamente detalhadas, como informações de rede, IPs, logins, entre outros. Não se trata necessariamente de uma simulação realista, mas permite que o profissional explore o sistema de modo mais direto e orientado.

O Black box simula um ataque real, onde o criminoso não tem nenhum dado interno e precisa encontrar os meios para invadir um sistema. É conhecido também como teste cego.

Já o Grey box é um teste que mistura os dois anteriores. O pentester possui algumas informações prévias, como o que precisa ser testado e em que ambiente, por exemplo. Contudo, as informações neste tipo de teste não são tão detalhadas quanto no White box, o que permite ao pentester explorar e testar diferentes abordagens para invadir o sistema.

4. Protocolo SSL e TLS

O Protocolo de Camada de Sockets Segura — SSL (em inglês, Secure Sockets Layer) é um protocolo que visa proteger as comunicações que ocorrem na internet através de navegadores e serviços de e-mail. Você já deve ter reparado que alguns endereços de páginas possuem https:// enquanto outros apresentam apenas http://.

O “s” adicional no endereço da página indica que ela possui o protocolo SSL, que também pode ser identificado por uma imagem de um cadeado, à esquerda do endereço no navegador. Isso significa que a página em que você está navegando possui um selo de segurança criptografada, chamada SSL. O objetivo da criptografia é proteger os dados que circulam ali, principalmente, os dados pessoais do usuário.

Já o TLS (Segurança da Camada de Transporte – em inglês, Transport Layer Security) substituiu o protocolo SSL recentemente, sendo o seu atual predecessor. O protocolo SSL / TLS é fundamental para mitigar riscos da segurança da informação em ambientes online, uma vez que informações como IDs de e-mail, IDs de usuário, senhas, detalhes de cartão de crédito e detalhes de contas bancárias, quando transmitidas por meio de um protocolo desprotegido, são expostas a um risco significativo de roubo de dados e outros crimes cibernéticos.

Mecanismos de recuperação

É fato que nenhum sistema é infalível. Por mais que se invista constantemente em segurança da informação, os riscos de perda, roubo ou comprometimento da informação continuam existindo. Por isso, é fundamental ter um plano de ação para gerir crises como essa.

Este é precisamente o objetivo dos mecanismos de recuperação: definir estratégias claras para cenários de risco à informação. Vejamos algumas ferramentas desse mecanismo.

1. Backup de segurança

O backup é uma cópia de toda a informação em um local distinto, como HDs externos ou mesmo em serviços de armazenamento em Nuvem. O objetivo é garantir que, mesmo em cenários de roubo, perda ou comprometimento das informações, as operações de uma organização não sejam inteiramente afetadas.

Deste modo, a organização terá uma “cópia de segurança” para momentos de crise, o que faz toda a diferença. Um ataque de ransomware, por exemplo, pode paralisar toda uma indústria enquanto mantém seus dados como refém. Com um backup adequado é possível restabelecer os serviços em um menor espaço de tempo.

2. Controles de acesso

Os controles de acesso, ou logs de acesso são ferramentas muito úteis durante a suspeita de uma invasão por meio de um usuário do sistema. Os logs permitem visualizar as ações como logins, downloads, uploads e até mesmo derrubar a sessão de um usuário.

Deste modo, os profissionais de segurança da informação ganham tempo para corrigir o problema, realizando a troca de senhas do usuário ou outros tipos de medidas cabíveis. O controle de logs é também uma excelente ferramenta para mapear e corrigir maus hábitos de usuários. Quando um comportamento indevido é identificado através dos logs, é possível instruir o usuário e atualizá-lo sobre as políticas e boas práticas da segurança da informação.

3. Disaster Recovery

Esta ação trata-se de um plano estratégico detalhado de ações e medidas para recuperar ou reparar dados em uma situação de crise. O objetivo é acelerar o processo de retomada do negócio da melhor maneira possível. É uma ação que envolve planejamento prévio e depende principalmente do ponto anterior, o Backup de segurança.

Para ambientes físicos, o uso de câmera de segurança pode ajudar na investigação em casos de invasão. Além disso, alarmes e sistemas de incêndio são fundamentais, desde situações de sabotagem, até incêndios acidentais.

Outros Recursos de prevenção

Além dos recursos mencionados acima, há outras ferramentas básicas que funcionam como mecanismos de segurança da informação, sendo, portanto, igualmente essenciais. Confira algumas delas a seguir.

Criptografia

Por mais que pareça um tema complexo, a criptografia está presente no nosso dia a dia. Quando você envia uma mensagem via WhatsApp, por exemplo, esta mensagem é criptografada. Mas o que isso significa na prática?

A criptografia era um recurso utilizado durante a guerra, a fim de transmitir uma mensagem que pudesse ser lida apenas pelo receptor correto. Para isso, se codificava a mensagem de modo que, se uma pessoa não autorizada tivesse acesso a ela, não seria capaz de decifrar seu conteúdo. Criptografia é exatamente isso: garantir que apenas quem faz o envio e quem recebe a informação possam ter acesso a ela sem que uma terceira pessoa possa interceptar.

A criptografia em banco, por exemplo, tem como objetivo codificar a informação que está armazenada em determinado servidor ou dispositivo, já a criptografia de trânsito é aquela que codifica a informação durante o seu percurso de um local para outro, ou de um usuário para outro.

Filtro AntiSpam

Como já mencionado neste conteúdo, os ataques de engenharia social por e-mail representam um grande risco às organizações. A cada 10 tentativas de infecção por malware na internet, 9 acontecem via e-mail.

O Filtro AntiSpam funciona como uma rede de proteção, para identificar e filtrar e-mails maliciosos de forma inteligente e automatizada. Este filtro normalmente é baseado no próprio conteúdo do e-mail, como palavras-chave identificadas por inteligência artificial. O volume de ataques e estratégias que oferecem perigo à segurança da informação é enorme, o que torna o filtro AntiSpam uma ferramenta essencial para qualquer organização.

Antivírus

Um antivírus é um programa ou um conjunto de programas que encontra e remove vírus em computadores e redes. Além de vírus, a maioria dos programas antivírus atuais consegue também detectar e remover outros tipos de softwares maliciosos, como Trojans, adware, spyware, e até o ransomware. Esta é outra ferramenta básica, indispensável para a segurança da informação.

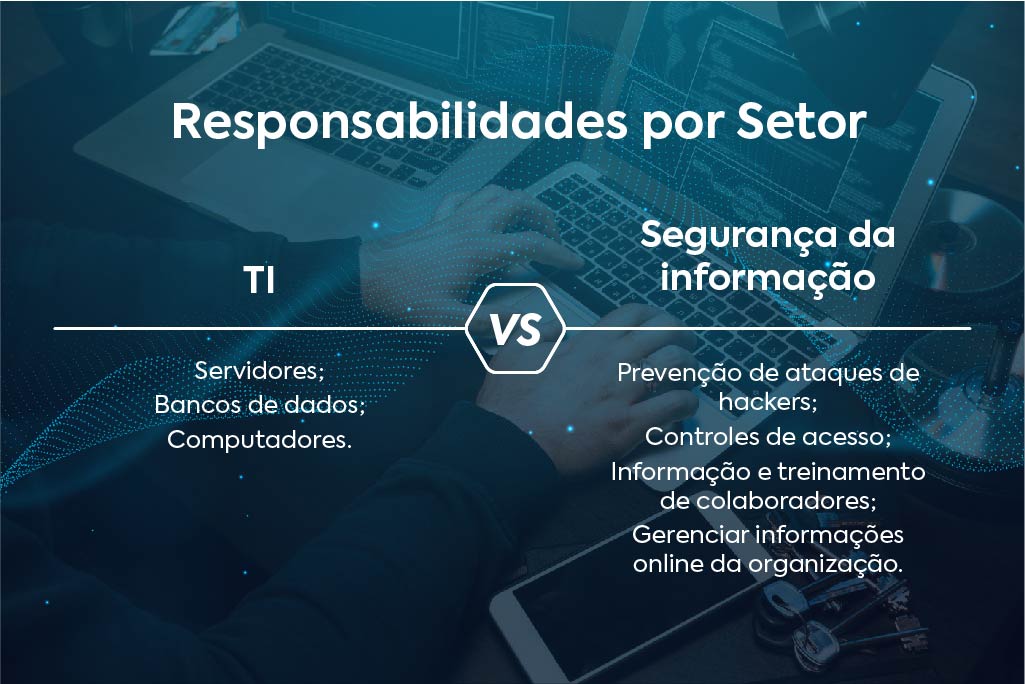

Diferenças entre segurança da informação e segurança de TI

Depois de conhecer os principais mecanismos de segurança da informação, talvez você esteja se perguntando qual setor deve ser responsável por gerir todas estas ações e recursos. Acredito que você pode estar imaginando que essa é uma responsabilidade do setor de TI. Contudo, embora sejam usados como sinônimos algumas vezes, existem claras diferenças entre o setor de TI e o de Segurança da informação. Vamos conhecer as principais diferenças?

Setor de TI

O Setor de TI é diretamente responsável por manter a segurança de sistemas operacionais como:

- Servidores;

- Bancos de dados;

- Computadores.

Setor de Segurança da informação

Enquanto o setor de TI está focado mais especificamente no funcionamento operacional de uma organização, o setor de segurança da informação tem como principal objetivo manter seguro os dados sensíveis contra ameaças. Suas responsabilidades envolvem questões como:

- Prevenção de ataques de hackers;

- Controles de acesso;

- Informação e treinamento de colaboradores;

- Gerenciar informações online da organização.

Logo, o setor de segurança da informação é tão indispensável quanto o de TI para uma organização que deseja garantir a segurança de seus dados. Por isso, se você planeja mapear os riscos e levantar hipóteses de melhoria para a segurança de sua organização, é importante cogitar a possibilidade de implantar um setor de segurança da informação, com profissionais focados nessas demandas específicas.

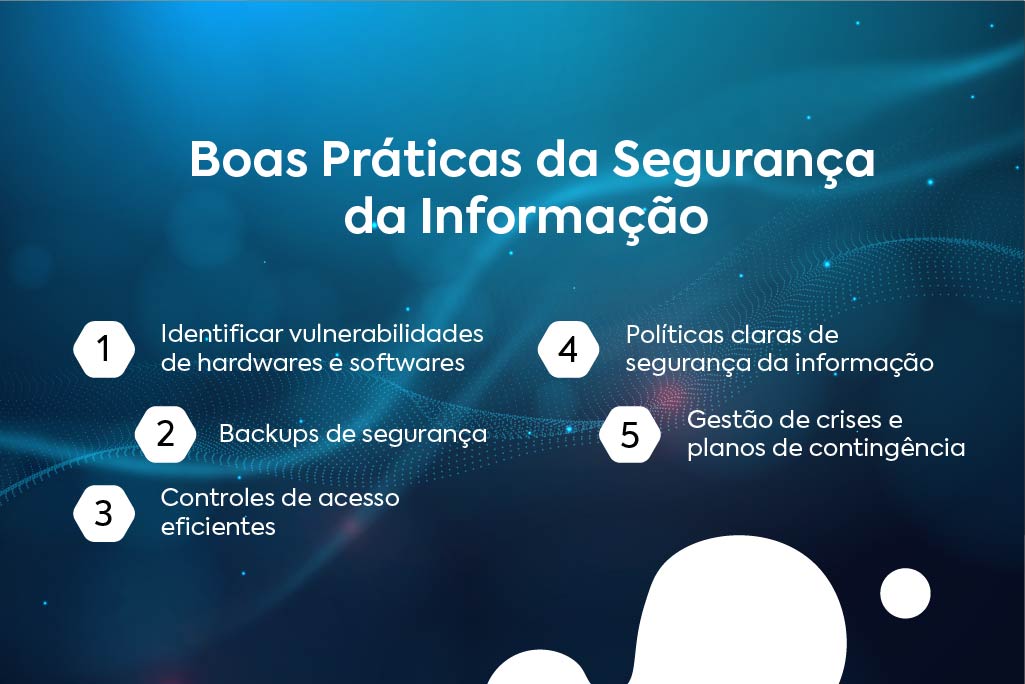

Boas práticas de Segurança da Informação

Agora que nos encaminhamos para a conclusão deste artigo, o que acha de relembrar algumas boas práticas da segurança da informação que tratamos ao longo do texto? Vamos lá!

1. Identificar vulnerabilidades de hardwares e softwares

Para mitigar riscos (um dos mecanismos da segurança da informação) é fundamental que a própria organização esteja ciente de suas falhas e vulnerabilidades. Existem várias formas de identificá-las, como o scanner de vulnerabilidades e os Pentests.

Quanto mais clareza a organização tiver em relação às próprias vulnerabilidades, mais claro serão as ações corretivas e os planos de contingência.

2. Backups de segurança

Os backups de segurança são a melhor forma de garantir a integridade da informação. O roubo de dados não é o único problema de um ciberataque, mas o comprometimento das operações da organização também é um deles.

Quando se tem um backup de segurança, mais rápida é a retomada das atividades após um momento de crise. É importante lembrar que a falha humana está entre os maiores motivos do comprometimento da informação. Dados podem ser perdidos acidentalmente pelos próprios colaboradores, e ter um backup garante uma cópia de segurança.

3. Controles de acesso eficientes

Seja em ambientes físicos ou virtuais, os controles de acesso são indispensáveis para a segurança da informação. É imprescindível que a relação do usuário com a informação possa ser mapeada a fim de que seja possível entender a raiz do problema e possam ser tomadas medidas cabíveis e preventivas para o futuro.

4. Políticas claras de segurança da informação

A segurança da informação não depende apenas de ferramentas e softwares, mas fundamentalmente das pessoas envolvidas com os dados sensíveis de uma organização. Por isso, ter políticas claras e funcionais (submetidas a manutenção sempre que necessário) é indispensável.

O estabelecimento de políticas de segurança demanda uma profunda análise do cenário e conhecimento a respeito do assunto, mas uma vez implantadas, auxiliarão todos os setores no que tange a maneira correta de gerenciar a informação.

5. Gestão de crises e planos de contingência

Não menos importante, é preciso pensar e definir ações em planos de contingência, para casos de roubo, perda ou comprometimento da informação. A pergunta que precisa ser respondida é “o que faremos caso o pior aconteça?”. Quanto mais claras estiverem as ações de gestão de riscos, mais rápido será possível reverter a situação e retomar os serviços.

Normas ISO 27001 e ISO 27002 de Gestão da Segurança da Informação

Por fim, uma boa prática a parte merece um tópico específico. Trata-se da adoção das normas ISO 27001 e ISO 27002. O ISO 27001 é um padrão de referência Internacional para a gestão da segurança da informação, enquanto o ISO 27002 trata-se de um conjunto de controles que auxiliam a aplicação do Sistema de Gestão da Segurança da Informação (representado pela sigla SGSI).

O SGSI é um caminho prático para aplicar, do começo ao fim, de forma sistemática, todos os principais pontos mencionados neste artigo. Vale a pena conferir!