¿Qué es Seguridad de la Información?

Desde las pinturas rupestres hasta el almacenamiento en nube, el intercambio de información es fundamental para el desarrollo humano como sociedad. Registrar información y asegurar su accesibilidad es uno de los factores que nos trajo hasta aquí.

Pero la accesibilidad no siempre significa que determinada información deba estar disponible para todos. De hecho, cierto tipo de información es lo que determina la ventaja competitiva de una determinada empresa, o incluso la propia seguridad de una persona.

Desde datos millonarios de clientes hasta la contraseña de una red social, cuando están disponibles para la persona equivocada, pueden traer grandes pérdidas. La seguridad de la información es precisamente eso: garantizar que solo la persona adecuada tenga acceso a determinada información.

Ya sea que vivas en una casa o en un apartamento, ¿te imaginas lo inconveniente que sería si alguien tuviera acceso directo a tu casa? Es más, esto supondría un peligro para tu seguridad.

Imagina la información como un edificio. Cada residente debe tener acceso exclusivo a su propio apartamento, mientras que existen áreas comunes que son accesibles para todos, como escaleras, elevadores, pasillos y áreas de ocio.

El objetivo de la seguridad de la información es garantizar la privacidad y accesibilidad de los datos que pertenecen a un grupo específico de personas o incluso a una organización. Pero, ¿cómo garantizar la seguridad de la información?

En primer lugar, es importante recordar que la información no es solo lo que hay en tus dispositivos electrónicos. La información también se puede compartir en forma impresa o incluso de forma oral.

Por lo tanto, para garantizar la seguridad de la información, necesitamos más que herramientas de gestión y seguimiento. Es necesario desarrollar una mentalidad que esté constantemente comprometida con el propósito de proteger los datos confidenciales. En el caso de empresas y organizaciones, el área de seguridad de la información es la principal responsable de establecer mecanismos y procesos orientados a la seguridad de los datos.

El uso de herramientas que permitan controlar la circulación de datos confidenciales es fundamental. Pero al final, son personas las que se encargarán de la información en el día a día, por lo que es un tema fundamental que los propios empleados sean conscientes y estén comprometidos con la seguridad de la información. Según las estadísticas del mercado, el error humano se encuentra entre las principales causas de fuga de información.

Sin embargo, cabe destacar que la seguridad de la información no debe ser una preocupación solo para empresas y organizaciones. Todo el mundo tiene datos confidenciales. Hoy, gracias a la accesibilidad de los smartphones, estamos manejando datos confidenciales en todo momento, desde las transacciones bancarias hasta las redes sociales, por lo que todo cuidado, es poco.

Descubre todo lo que necesitas saber sobre seguridad de la información en el siguiente contenido. Consulta los principales temas aquí tratados:

- La importancia de la Seguridad de la Información en las Empresas;

- Diferencias entre seguridad de la información y ciberseguridad;

- Principales fallos de Seguridad de la Información;

- Casos de incidentes de Seguridad de la Información;

- Tipos de ataques a la Seguridad de la Información;

- Medidas de Seguridad de la Información;

- Diferencia entre seguridad de la información y T.I.;

- Buenas prácticas de Seguridad de la Información;

- Normas de gestión de Seguridad de la Información ISO 27001 e ISO 27002.

La importancia de la Seguridad de la Información en las Empresas

Tener un sistema eficiente de seguridad de la información no es un trabajo fácil. Requiere profesionales calificados, un mantenimiento constante y sobre todo, el compromiso de los empleados. Por eso, creo que puedes estar preguntándote: “¿Invertir toda esta energía realmente garantizará que mi empresa esté completamente segura contra la pérdida, robo o el riesgo de comprometer la información?”

Es un hecho que ningún sistema es infalible, pero una empresa que invierte en seguridad de la información con políticas claras, mecanismos y procesos bien diseñados, puede prevenir, reducir e incluso lidiar con situaciones de crisis de manera más eficiente, de modo que, en caso de que ocurra un ataque, las operaciones se puedan reanudar más rápidamente, reduciendo las pérdidas y preservando el negocio de consecuencias más complejas.

Los planes de contingencia y mitigación de riesgos son tan importantes como las acciones de prevención, ya que la pérdida financiera inmediata no es el único problema en una situación de ciberataque. Conoce a continuación otras consecuencias derivadas de la falta de seguridad de la información para las empresas.

Pérdidas por Ciberataque

Según datos reportados por Hiscox, el número de empresas víctimas de ciberataques aumentó del 38% al 45% en 2021 en comparación con el año anterior. El dato más preocupante es saber que una cuarta parte de estas empresas han sido víctima de cinco o más ataques.

Los resultados se basan en una encuesta de más de 6.000 organizaciones en los Estados Unidos, Reino Unido, Bélgica, Francia, Alemania, España, Países Bajos e Irlanda, y revelan la profundidad del daño financiero generado por los ciberataques.

Un informe realizado por la empresa de seguridad digital McAfee sobre intrusiones y ciberataques a sistemas corporativos, reveló que solo en el año 2020, los daños por ciberdelincuencia totalizaron más mil millones de dólares. Este mismo informe también mostró que el 92% de las empresas entrevistadas reportaron no solo la pérdida financiera, sino también la indisponibilidad de los servicios, una caída en la eficiencia y daño a la reputación de la marca como consecuencia de un ataque.

Es importante tener en cuenta que un ciberataque no es solo un daño financiero inmediato, sino que las consecuencias derivadas pueden tardar años en repararse y, en algunos casos, puede ser una caída en picada que conduce a la empresa a la quiebra.

Cuanto más tiempo pasa, más evolucionan las técnicas de intrusión y surgen nuevas tecnologías, lo que justifica el aumento constante de las tasas de ciberataques. Además, la tendencia hacia el teletrabajo lleva la información a un ambiente residencial, lo que aumenta los riesgos. Sin duda, la inversión en seguridad de la información ya no es una preocupación de las megacorporaciones y se convierte cada vez más en una necesidad para prácticamente todas las empresas.

Para las microempresas con menos de 10 empleados, la pérdida promedio es de USD$ 8.000, pero según los datos del informe generado por la quinta edición del Hiscox Cyber Readiness Report, el 5% de las microempresas sufrió pérdidas de USD$ 300.000 o más.

Riesgos de no adecuarse a las Leyes Generales de Protección de Datos

Otro punto importante que considerar es el establecimiento de las leyes de protección de datos. Son leyes que tienen como objetivo proteger los datos personales, es decir, información relacionada con la persona, como número de identidad, dirección, e-mail, etc.

En cuanto a México, el artículo 14 de la Ley Federal de Protección da Datos Personales en Posesión de los Particulares: “El responsable velará por el cumplimiento de los principios de protección de datos personales establecidos, debiendo adoptar las medidas necesarias para su aplicación.”

Por responsable, se entiende cualquier organización, ya sea pública o privada, que maneje datos de personas naturales, lo que probablemente incluya a tu empresa.

Mientras que en Colombia la Ley 1581 de 2012, el artículo 17 inciso D manifiesta: “Conservar la información bajo las condiciones de seguridad necesarias para impedir su adulteración, pérdida, consulta, uso acceso no autorizado o fraudulento.”

En resumen, ambas leyes exigen a las organizaciones procesos y sistemas destinados a la seguridad de la información relacionada con datos personales.

Pero ¿cuáles son las consecuencias de no cumplir con el estándar de estas leyes? Además de los daños ya mencionados anteriormente, como pérdida de datos importantes para el negocio e impacto negativo en la reputación, en el caso de Colombia según el Decreto 1377, la ley prevé sanciones de multas que pueden procurar en doscientos mil millones de pesos colombianos hasta el cierre inmediato de la organización.

Mientras que, en México, de acuerdo con el artículo 64, las multas establecidas pueden ascender desde 17 a 27 millones de pesos mexicanos.

Diferencia entre seguridad de la información y ciberseguridad

Otro punto importante sobre el tema es diferenciar algunos términos específicos. Si bien pueden tratarse como sinónimos, los términos ciberseguridad y seguridad de la información son cosas distintas y es importante definir cada uno de los términos para que se pueda entender el ámbito de actuación de cada uno para aplicarlos correctamente.

Mientras que la ciberseguridad se centra en la información almacenada y gestionada en sistemas virtuales, la seguridad de la información engloba la información en cualquier medio más allá del virtual, como el entorno f�ísico, donde se pueden encontrar servidores locales, discos duros, material impreso y cualquier otro tipo de dato que requiere confidencialidad, incluida la información compartida oralmente.

En resumen, la ciberseguridad es un concepto que está dentro de la seguridad de la información, pero, aunque es una parte menor, sigue teniendo una gran importancia. Con la tendencia de digitalizar la información, es cada vez más necesario mapear los riesgos de ciberataques y los procesos internos que puedan prevenir dichos riesgos.

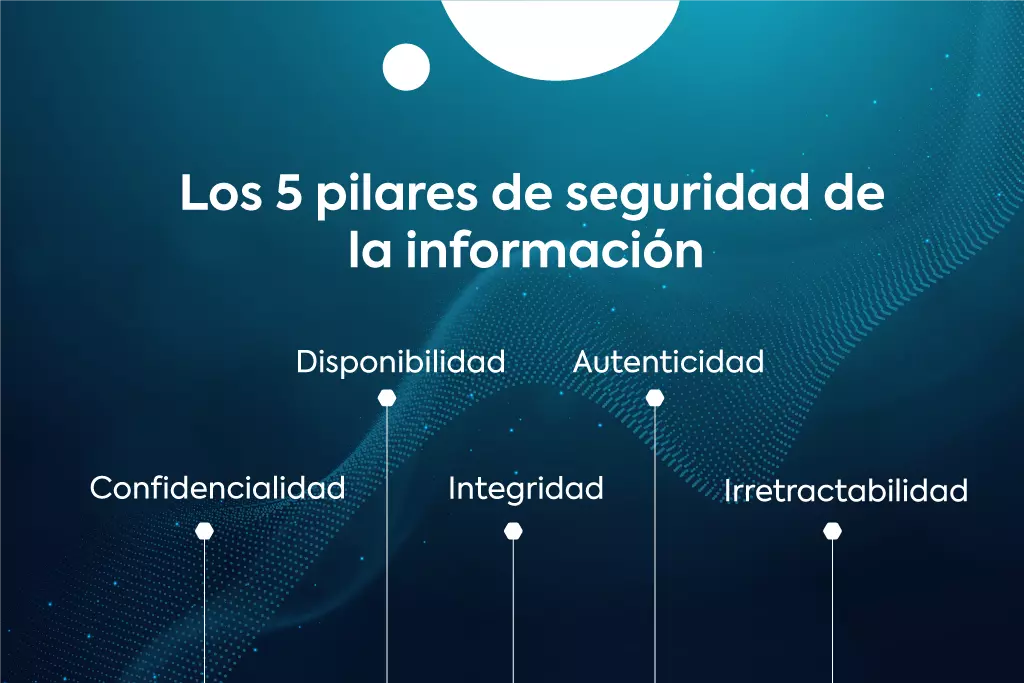

Pilares de la Seguridad de la Información

La seguridad de la información (el segmento más amplio, como vimos en la sección anterior) se sustenta en 5 pilares fundamentales que, una vez considerados, pueden traer grandes beneficios a su organización. A continuación, veamos qué son estos pilares y qué incluye cada uno de ellos.

1. Confidencialidad

La confidencialidad es el primer punto para tener en cuenta cuando se trata de seguridad de la información. Es importante identificar toda la información que tiene su organización y clasificarla en una jerarquía.

El objetivo de la confidencialidad es que la información sensible esté disponible solo para aquellos que realmente dependen de esos datos y nadie más. Piensa en la información como un edificio de varios pisos. La confidencialidad tiene como objetivo organizar la información en cada piso de este edificio, la que ofrece menor riesgo y es accedida por más personas se encuentra en los pisos inferiores y la información de alto riesgo en los pisos superiores.

Para ello, es importante realizar un análisis detallado de la información de la que dispone tu organización, así como de cómo se relaciona cada área con la información en el día a día.

2. Disponibilidad

Después de definir la jerarquía, ahora es importante asegurarse de que la información esté disponible para los responsables cuando sea necesario. Este es el principal objetivo de la disponibilidad. Debemos recordar que, cuando se trata de seguridad de la información, estamos considerando todo tipo de información, lo que incluye no solo contenido digital, sino también contenido físico.

Si tu organización tiene material impreso, por ejemplo, esa información debe estar disponible para quienes la utilicen. Es por eso que la disponibilidad se ocupa del acceso a espacios físicos y digitales. Es necesario establecer procesos para que esta información sea accesible para los profesionales responsables siempre que sea necesario.

Utilizando de nuevo la metáfora del edificio (consulta el Pilar 1: Confidencialidad), ahora que toda la información de tu organización se encuentra distribuida correctamente, es el momento de otorgar acceso. Imagina que cada miembro de tu organización tiene una credencial para acceder a los pisos del edificio donde está toda la información. ¿A qué pisos tendrá acceso cada persona? ¿Existen obstáculos o riesgos que impidan el acceso a la información? Estas son preguntas que deben responderse cuando se trabaja la disponibilidad de información.

3. Integridad

La integridad es un pilar destinado para preservar y mantener la consistencia de la información. El propósito aquí es evitar que la información se elimine, altere o quede desactualizada. Este pilar está directamente vinculado al anterior (disponibilidad).

Primero, porque los principales problemas relacionados con la información están relacionados con el error humano. Por lo tanto, garantizar que solo las personas autorizadas accedan a cierta información reduce la posibilidad de pérdida y alteración indebida del contenido.

En segundo lugar, cuando solo personas autorizadas manejan la información, es más fácil definir quién es el responsable de actualizar la información, lo que facilita aún más el monitoreo y la capacitación para que el contenido esté siempre actualizado.

4. Autenticidad

Este es otro pilar directamente vinculado a la disponibilidad, porque una vez que hayas definido la jerarquía y hayas otorgado acceso a la información, es importante verificar de alguna manera la identidad de quien accede a la información.

Esto se puede hacer a través de logins, contraseñas y autenticación en dos pasos para la información digital o, para entornos físicos, mediante credenciales, acceso biométrico y reconocimiento facial, por ejemplo.

5. Irretractabilidad

Este pilar se inspira en el principio jurídico de irretractabilidad. El objetivo es garantizar la responsabilidad de quienes manejan y quienes poseen la información (persona y/u organización, respectivamente).

Por ello, en este pilar, es fundamental que tu organización sea capaz de acreditar qué fue registrado, alterado o corrompido en cierta información, lo que también incluye al responsable y el momento en que sucedió.

Para el contenido digital, los servicios para registrar las actividades por usuario son esenciales (Registros de acceso), mientras que, para los ambientes físicos, las cámaras de seguridad pueden ser una solución viable para monitorear quién tuvo acceso a la información y cuándo.

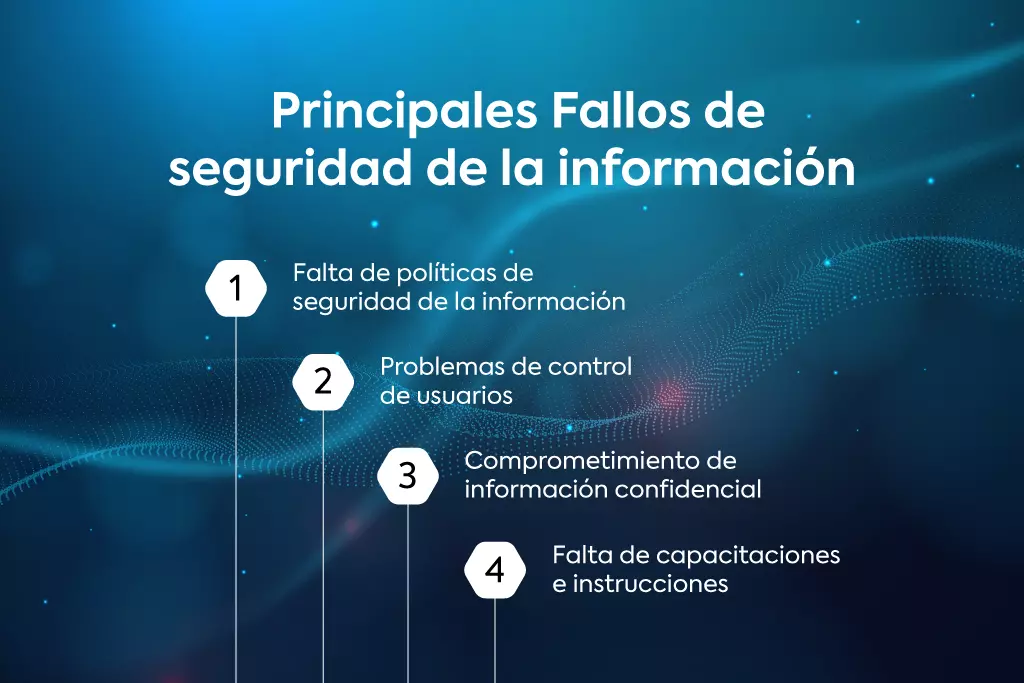

Principales Fallos de Seguridad de la Información

Los principales problemas de seguridad revelan la importancia de los pilares presentados anteriormente para una organización, como veremos a continuación.

Consulta ahora los principales fallos de la seguridad de la información.

1. Falta de políticas de seguridad de la información

Uno de los problemas centrales de la seguridad de la información es la falta de procesos, políticas y compliance. McAfee, en una entrevista con aproximadamente 1.500 tomadores de decisiones de TI, constató que el 52% de las organizaciones no tienen un plan de contingencia contra los ataques cibernéticos.

Según Steve Goodman, vicepresidente senior y CTO de McAfee: “A través de la investigación y el análisis, nuestro informe encontró una falta de comprensión organizacional del riesgo cibernético. Esto hace que las empresas y agencias sean vulnerables a tácticas sofisticadas de ingeniería social, y una vez que un usuario es hackeado, no reconocen el problema a tiempo para detener el avance “.

De acuerdo con el informe de Cibercrimen de LexisNexis Risk Resolutions, en el 2020 América Latina se ubicó como la región con mayor incremento de ciberataques, aumentando hasta un 63% año con año. Ante ataques cada vez más frecuentes, las organizaciones latinoamericanas deben garantizar la seguridad de la información invirtiendo en Medidas de Seguridad adecuadas.

Como señalamos en el tema anterior sobre los pilares de seguridad de la información, el primer paso es comprender el contexto general de la información que maneja una organización para, con base a eso, comprender las mejores prácticas y definir políticas y procesos con el fin de prevenir, reducir y gestionar situaciones de pérdida, robo o puesta en riesgo de la información.

2. Problemas de control de usuarios

Otro error grave y frecuente, es la falta de un control minucioso de accesos, ya sea a espacios físicos o ambientes virtuales. Cuanto más laxos sean los procesos de monitoreo de los usuarios, mayor será el riesgo de exposición de la información.

Es fundamental para la seguridad que solo aquellos que realmente dependen de la información tengan acceso a ella. Cuantas más personas se involucren con datos confidenciales, mayores serán las posibilidades de pérdida, puesta en riesgo o fuga de información.

Como ya mencionamos en el pilar de autenticidad, el registro preciso de las acciones del usuario a través de logs en el ambiente virtual y el uso de cámaras, credenciales, lectores biométricos, entre otros recursos de seguridad en ambientes físicos, ayudan a mitigar riesgos y permiten una fiscalización más eficiente de los ambientes que contienen información sensible.

3. Comprometimiento de información confidencial

Un problema frecuente directamente relacionado con el control de usuarios es el comprometimiento de información sensible. No es solo el robo de información lo que representa un riesgo. La falta de actualización, las alteraciones inadecuadas o incluso la eliminación accidental de información son riesgos tan graves como los ataques externos.

Como mencionamos al principio del artículo, la seguridad de la información depende de todos los involucrados. Todos los sectores deben ser conscientes de los riesgos y comprometerse personalmente con la integridad de la información, mantenerla actualizada y hacer todo lo posible para garantizar su seguridad.

Este tipo de problema se puede reducir con la implementación de un backup de seguridad, donde se encuentra disponible una copia de la información siempre actualizada para situaciones de emergencia. El backup se puede realizar en discos duros externos o servicios de almacenamiento en nube.

4. Falta de capacitaciones e instrucciones

Una vez que entendemos que la participación y el compromiso activo de cada miembro de la organización es vital para garantizar la seguridad de la información, su educación y capacitación se convierte en una parte clave. Muchos problemas podrían evitarse si los empleados fueran conscientes de los riesgos que corren y de las buenas prácticas que deberían formar parte de su rutina. Pero, lamentablemente, la falta de formación y educación se encuentra entre los problemas de seguridad de la información más frecuentes en las organizaciones.

No basta con tener procesos establecidos. Deben ser conocidos por todos los sectores y formar parte del día a día de todos los involucrados con la información. Un equipo comercial, por ejemplo, que se ocupa de datos confidenciales de los clientes, debe tener claro cómo manejar esa información. ¿Qué está permitido? ¿Qué no lo está? ¿Qué cuidado debe tener el equipo para actualizar la información? ¿Con qué frecuencia los profesionales deben cambiar sus contraseñas de acceso? ¿Cómo manejar e-mails sospechosos? Estos y otros puntos deben ser conocidos por todos.

Otro punto clave es mantener los procesos actualizados. Piensa en las políticas de seguridad como un organismo vivo. Necesitan un cuidado constante y una adaptación a los nuevos escenarios. También es importante resaltar que es fundamental monitorear si los sectores efectivamente han llevado a cabo los procesos definidos en las políticas, para que la seguridad se incorpore gradualmente a la vida cotidiana de quienes se ocupan de la información.

Casos de incidentes de Seguridad de la Información

No te dejes engañar por el hecho de que, la mayoría de las veces, las noticias de ataques e incidentes en la seguridad de la información conciernen a las grandes organizaciones. Las pequeñas y medianas empresas también se ven constantemente afectadas por robos y otros problemas relacionados con los datos confidenciales.

Sin embargo, las grandes corporaciones tienden a sufrir a una escala mayor, proporcional al volumen de información que manejan. Por lo tanto, es bastante común que este tipo de problemas con la seguridad de la información aparezcan con mayor frecuencia en los medios.

Hemos seleccionado tres casos principales de problemas de seguridad de la información que han estado en las noticias en los últimos años. Conócelos a continuación:

Honda Motor – Producción de vehículos queda suspendida durante la sospecha de un ciberataque

En junio de 2020, el fabricante de automóviles tuvo que suspender la producción de vehículos porque estaban bajo sospecha de un ataque. El problema repercutió en todas las fábricas de Honda Motor en todo el mundo y algunas de ellas tuvieron que suspender la producción para evitar problemas de calidad.

Según el portavoz de la empresa, existió la sospecha de que el ransomware llegó a los servidores de la organización. La mayor parte de las fábricas retomó la producción algunos días después, sin embargo, la principal fábrica de Honda Motor en Estados Unidos, así como las filiales en Turquía, India y Brasil continuaron paralizadas por un largo tiempo, ya que el ransomware había comprometido los sistemas de producción de la empresa.

Nubank sufre una fuga de información de titulares de cuentas en la Web

El investigador brasileño Heitor Govêa, según un detallado informe publicado en su blog, reveló que algunos recursos de Nubank estaban exponiendo datos sobre sus titulares de cuentas en la web, por lo que información como nombre, CPF, sucursal y valores de transferencia,podía ser accedida fácilmente por cualquiera que usase un dork (parámetro de búsqueda específico) en Google o Bing.

La vulnerabilidad estaba en la función “Cobrar” de la aplicación Nubank, que generaba un link para compartir con el código QR. Una actualización del 6 de julio de 2020 corrigió el problema.

Sony y la filtración del tráiler de Spider-Man No Way Home

En agosto de 2021, el primer tráiler de Spider-Man No Way Home se filtró en su totalidad, aunque algunas imágenes aún no habían pasado por el proceso de finalización de efectos especiales. El video filtrado fue grabado usando un teléfono celular, que hizo la captura mientras una segunda pantalla mostraba el tráiler.

Sony no reveló detalles sobre la fuga de información y, posteriormente, la compañía lanzó el tráiler oficial. Es importante señalar que los tráilers no son producidos por Sony, sino por empresas de terceros que se especializan en este tipo de servicio. No es posible decir con certeza que la grabación se realizó mientras se montaba el tráiler en uno de estos proveedores, sin embargo, este curioso caso despierta una alerta: la importancia de extender las políticas de seguridad de la información a los proveedores de servicios que se ocupan de información confidencial de datos de tu organización.

Tipos de Ataque que Ponen en Riesgo la Seguridad de la Información

Hasta ahora, está bastante claro cuán dañino puede ser un ataque de información para una organización. Pero ¿cómo ocurren estos ataques? Podemos dividir los principales tipos de ataques en dos categorías: ciberataques y ataques de ingeniería social.

Para explicarlo de manera simple, mientras que en los ataques cibernéticos el hacker usa herramientas para forzar la entrada a los servidores, en los ataques de ingeniería social, el criminal busca inducir a los usuarios de la organización a compartir o permitir el acceso a datos confidenciales, hacer clic en links maliciosos e incluso infectar su computadora usando un malware.

Principales tipos de ciberataques

1. Ransomware

Este tipo de ataque es una forma de secuestro de datos, porque cuando un servidor es atacado con este método, todos los archivos se bloquean. Una vez hecho esto, los delincuentes exigen un pago de desbloqueo mientras retienen la información como rehén.

El ransomware se hizo popular después de uno de los ataques más notables de la historia conocido como WannaCry que infectó más de 230 mil dispositivos en todo el mundo, en más de 150 países en el año 2007.

2. DDoS Attack

Este es uno de los ataques que más pasa desapercibido por la seguridad de las organizaciones. Esta es una sobrecarga en los servidores para ralentizar los sistemas o incluso bloquear webs enteras.

Cuando ocurre un ataque DDoS, los delincuentes pueden exigir un pago para “liberar” los servidores o, en otros casos, el objetivo es simplemente sabotear una página o servicio.

3. Ataque de escaneo de puertos

Los sistemas tienen vulnerabilidades y éste ataque busca escanearlos para encontrar estas “puertas” de vulnerabilidad. Cuando se encuentra un agujero en un servidor, el daño puede ser grande ya que la información ahora está expuesta y puede filtrarse, dañarse o perderse.

4. Ataques de fuerza bruta

Prácticamente todas nuestras actividades en Internet dependen de un nombre de usuario y una contraseña para acceder a servicios como cuentas de redes sociales o herramientas online.

El ataque de fuerza bruta intenta forzar la entrada a los sistemas a través de una serie de intentos secuenciales, probando varias combinaciones de nombre de usuario y contraseña. Aunque parezca complejo y que requiere mucho tiempo, los recursos en realidad te permiten realizar este tipo de ataques con mucha velocidad.

Este ataque generalmente ocurre junto con el phishing (un tipo de ataque de ingeniería social que veremos a continuación) porque, después de haber invadido una cuenta de e-mail, por ejemplo, el delincuente puede usar esa cuenta para comunicarse con otros miembros de la organización, enviando links maliciosos o solicitando información sensible.

Principales tipos de ataques de ingeniería social

1. Phishing

El phishing es precisamente una pesca criminal. El hacker lanza un cebo con la esperanza de que una persona desinformada caiga en su estafa. La forma más común utilizada por los delincuentes es enviar e-mails o mensajes. Las redes sociales y los servicios bancarios son los más usados en los ataques de phishing.

El mensaje generalmente tiene un tema atractivo, para llevar a la persona a la acción prevista por el hacker, como: “su cuenta en el servicio X necesita ser verificada, de lo contrario perderá permanentemente el acceso y demás información. Haga clic en el link a continuación e inicie sesión para verificar su cuenta”.

El link es normalmente una trampa, que generalmente lleva al usuario a una copia de la página de login de un determinado servicio y, al ingresar sus datos de login, su información es robada. Este es uno de los tipos más simples de ataques de ingeniería social y, al mismo tiempo, uno de los más eficientes y peligrosos.

2. Spear Phishing

Mientras que los ataques de phishing tienden a ocurrir en masa, es decir, los delincuentes envían el mismo e-mail a tantas personas como sea posible sin apuntar a objetivos específicos, en Spear Phishing, el hacker necesita conocer los detalles sobre su objetivo. En este caso, el objetivo es específico: robar los datos de una organización.

Para hacer esto, los delincuentes utilizan las redes sociales para identificar a compañeros de trabajo. Ahora, con el nombre y la foto de otro empleado, pueden crear e-mails más realistas que traten de algún asunto relacionado con el trabajo, llevando a su objetivo a que haga clic en un link malicioso, como describimos anteriormente.

3. Baiting

Baiting es una palabra en inglés que proviene de bait, que significa cebo. Al igual que con el phishing, el objetivo es proporcionar algún beneficio para que el usuario revele sus datos de acceso. Los beneficios pueden presentarse en los formatos más variados posibles, como descargar una película, música, hoja de cálculo o incluso apps para celulares.

Así, el usuario está obligado a compartir sus datos libremente y, cuando esto sucede, el delincuente puede utilizar la información para encontrar formas de monetizarla, secuestrando datos o vendiendo la información adquirida.

4. Ataque presencial

Como ya hemos mencionado en este artículo, los delitos de seguridad de la información no se limitan al mundo virtual. Los ataques presenciales también son bastante comunes. En estos casos, el delincuente se hace pasar por una figura de autoridad, un proveedor de servicios o incluso un funcionario del gobierno para entrar en casa y edificios corporativos.

El estafador puede presentarse como un oficial de vigilancia sanitaria, por ejemplo, entrar en una residencia y recopilar información valiosa. En cuanto a los edificios corporativos, los objetivos pueden ser el robo de equipos, como computadoras y teléfonos celulares, que pueden ser utilizados para posteriores estafas de robo de información, extorsión, etc.

Medidas de Seguridad de la Información

La pregunta ahora es: Ante tantos riesgos para la seguridad de la información, ¿cuáles son las principales formas de protegerse contra estos ataques? Hay muchas medidas a disposición de las organizaciones para prevenir e incluso hacer frente a la situación cuando se produce un ataque.

Estas medidas son acciones y herramientas técnicas con el objetivo de garantizar la seguridad de la información. Son recursos variados que funcionan como piezas de un reloj. Cuando se relacionan, ajustan y mantienen adecuadamente, el mecanismo es funcional y puede traer muchos beneficios a una organización.

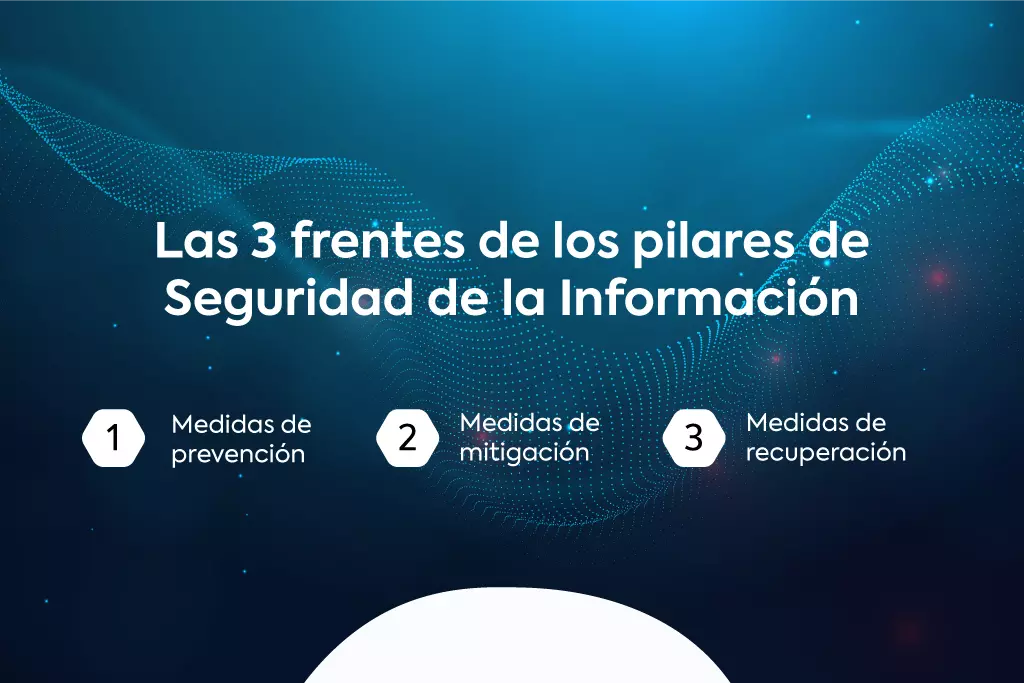

Para ello, antes de pensar en acciones y herramientas, es necesario trabajar en un diagnóstico riguroso, identificar vulnerabilidades y comprender la realidad de tu organización. Es importante pensar en las medidas de seguridad de la información en tres frentes diferentes. Estos son: medidas de prevención, mitigación y recuperación.

Veamos a continuación cada uno de los frentes y sus principales acciones y herramientas.

Medidas de Prevención

Las medias de prevención son aquellas cuyo principal objetivo es impedir el robo, pérdida o alteración de la información. El frente de prevención depende del mapeo de la información y de las personas que tendrán acceso a ella. Como en el ejemplo del edificio antes mencionado, es como si la organización distribuyera la información en diferentes pisos y luego definiera a qué pisos tiene acceso cada empleado.

Algunos factores son fundamentales cuando el objetivo es evitar que la información se vea comprometida. El principal es controlar el acceso a la información. Por lo tanto, las medidas de prevención tienen tres fases básicas, que son:

1. Identificación

Independientemente de si se trata de información en un ambiente virtual o en un entorno físico, lo primero que se debe garantizar es que la persona que solicita el acceso a la información realmente pueda hacerlo.

Cuando hablamos de ambientes virtuales, el primer paso es garantizar que el sistema solicite un log in. Al colocar el e-mail, el sistema valida si ese usuario tiene acceso.

En entornos físicos, por otro lado, se pueden utilizar varios recursos para identificar a una persona, como tarjetas de acceso y porterías, donde un guardia de seguridad asegura que solo las personas identificadas tengan acceso al ambiente de la información.

2. Autenticación

La fase de autenticación es el siguiente paso para acceder a la información. En un ambiente virtual, después de ingresar el e-mail de acceso, el usuario debe presentar una contraseña que confirme su identidad.

Uno de los recursos más útiles en esta fase es la autenticación en dos pasos, donde al intentar acceder a un determinado sistema, el usuario debe presentar una clave de acceso enviada por e-mail, SMS o llamada de voz antes de hacer log in, incluso después de ingresar la contraseña.

Otro recurso importante es el firewall, que actúa como barrera de seguridad y puede controlar el acceso a través de las IP de los equipos y filtrar los paquetes de información enviados y recibidos, además de prevenir el flujo de esta información si es necesario.

En entornos físicos, la autenticación suele ser automatizada, como torniquetes automáticos, tags de acceso, cerraduras de lectura biométrica o incluso mediante funciones de reconocimiento facial a través de cámaras.

En resumen, la fase de autenticación tiene como objetivo validar el acceso de un individuo a la información por medios digitales o físicos.

Mecanismos de Mitigación

La segunda medida de seguridad de la información es la mitigación, que significa disminuir. La mitigación tiene como objetivo reducir los riesgos y las vulnerabilidades de la información al verificar y clasificar cada uno de estos riesgos y vulnerabilidades. Este es un trabajo constante y requiere toda la atención del sector de seguridad de la información.

Mira a continuación algunos recursos y acciones propias del mecanismo de mitigación.

1. Auditoría

La auditoría es el proceso continuo que tiene como objetivo verificar eventos, intentos y actividades sospechosas, así como catalogarlos, para que cada tipo de situación pueda ser tratada de la manera más adecuada y eficiente. Es parte fundamental del día a día del profesional de seguridad de la información.

2. Escáner de vulnerabilidades

El escáner de vulnerabilidades es una herramienta poderosa para mitigar riesgos y es esencial para la seguridad de la información. Esta herramienta realiza búsquedas en sistemas, redes, aplicaciones y dispositivos para encontrar posibles fallas de seguridad y otros errores, además de reportar de forma detallada sus diagnósticos, categorizando los riesgos.

De esta forma, la organización contará con los datos necesarios para reducir y corregir vulnerabilidades, protegiendo la información de manera más eficiente y mejorando sus políticas de seguridad como sea necesario.

3. Pentests

Pentest, o test de penetración, es otro medio para detectar brechas en los sistemas a través de simulaciones de ataques. Los pentesters (profesionales responsables de las simulaciones), también conocidos como hackers éticos, simulan el ataque y explotan las vulnerabilidades del sistema, generando informes para que se corrijan las brechas en el sistema.

Hay fundamentalmente tres tipos de pentests. Son los de White box, Black box y Grey box. En el test White box, el pentester tiene previamente información detallada, como información de red, IPs, logins, entre otros. No es necesariamente una simulación realista, pero permite al profesional explorar el sistema de una forma más directa y guiada.

El Black box simula un ataque real, donde el criminal no tiene datos internos y necesita encontrar los medios para invadir un sistema. También se conoce como test a ciegas.

El Grey box es un test que mezcla los dos anteriores. El pentester posee información previa, por ejemplo como lo que necesita ser puesto a prueba y en qué ambiente. Sin embargo, la información en este tipo de test no es tan detallada como en el de White box, lo que permite al pentester explorar y probar diferentes enfoques para invadir el sistema.

4. Protocolo SSL y TLS

El protocolo de Capa de Sockets Segura: SSL (en inglés, Secure Sockets Layer) es un protocolo que tiene como objetivo proteger las comunicaciones que ocurren en Internet a través de navegadores y servicios de e-mail. Es posible que hayas notado que algunas direcciones de página tienen https: // mientras que otras solo tienen http: //.

La “s” adicional en la dirección de la página indica que tiene protocolo SSL, que también se puede identificar por la imagen de un candado, a la izquierda de la dirección en el navegador. Esto significa que la página en la que estás navegando tiene un sello de seguridad encriptado, llamado SSL. El propósito de la criptografía es proteger los datos que circulan por allí, especialmente los datos personales del usuario.

El TLS (Seguridad de Capa de Transporte, o Transport Layer Security en inglés) ha reemplazado recientemente al protocolo SSL y es su predecesor actual. El protocolo SSL / TLS es fundamental para mitigar los riesgos de seguridad de la información en ambientes online, ya que información como IDs de e-mail, IDs de usuario, contraseñas, detalles de tarjetas de crédito y detalles de cuentas bancarias cuando se transmiten a través de un protocolo desprotegido, están expuestas a un riesgo significativo de robo de datos y otros delitos cibernéticos.

Mecanismos de recuperación

Es un hecho que ningún sistema es infalible. Por mucho que se invierta constantemente en seguridad de la información, los riesgos de pérdida, robo o compromiso de la información continúan existiendo. Por lo tanto, es fundamental contar con un plan de acción para gestionar crisis como estas.

Este es precisamente el objetivo de los mecanismos de recuperación: definir estrategias claras para los escenarios de riesgo de la información. Veamos algunas herramientas de este mecanismo.

1. Backup de seguridad

El backup de seguridad es una copia de toda la información en una ubicación distinta, como discos duros externos o incluso en servicios de almacenamiento en la nube. El objetivo es garantizar que, incluso en escenarios de robo, pérdida o compromiso de información, las operaciones de una organización no se vean afectadas por completo.

De esta forma, la organización tendrá una “copia de seguridad” para momentos de crisis, lo que supone una gran diferencia. Un ataque de ransomware, por ejemplo, podría paralizar a toda una industria mientras mantiene sus datos secuestrados. Con un backup adecuado, es posible restaurar los servicios en un período de tiempo más corto.

2. Controles de acesso

Los controles de acceso o logs de acceso son herramientas muy útiles cuando se sospecha que ha habido una invasión a través de un usuario del sistema. Los logs permiten ver acciones como logins, downloads, uploads, e incluso cerrar la sesión de un usuario.

De esta forma, los profesionales de seguridad de la información ganan tiempo para corregir el problema, cambiando las contraseñas del usuario u otro tipo de medidas adecuadas. El control de logs también es una excelente herramienta para mapear y corregir los malos hábitos de los usuarios. Cuando se identifica un comportamiento inadecuado a través de los logs, es posible instruir al usuario y actualizarlo sobre las políticas y mejores prácticas de seguridad de la información.

3. Disaster Recovery

Esta acción es un plan estratégico detallado de acciones y medidas para recuperar o reparar datos en una situación de crisis. El objetivo es acelerar el proceso de recuperación del negocio de la mejor forma posible. Es una acción que implica una planificación previa y depende principalmente del punto anterior, el Backup de seguridad.

Para ambientes físicos, el uso de una cámara de seguridad puede ayudar en la investigación de casos de intrusión. Además, las alarmas y los sistemas contra incendios son fundamentales para situaciones de sabotaje o hasta incendios accidentales.

Otros Recursos de prevención

Además de los recursos mencionados anteriormente, existen otras herramientas básicas que funcionan como medidas de seguridad de la información y, por lo tanto, son igualmente esenciales. Echa un vistazo a algunos de ellos a continuación.

1. Criptografía

Por compleja que parezca, la criptografía está presente en nuestra vida diaria. Cuando envías un mensaje a través de WhatsApp, por ejemplo, este mensaje está encriptado. Pero ¿qué significa esto en la práctica?

La criptografía fue una función utilizada durante la guerra para transmitir un mensaje que solo pudiese ser leído por el destinatario correcto. Para ello, el mensaje era codificado de tal forma que, si una persona no autorizada tuviera acceso a él, no podría descifrar su contenido. El cifrado es exactamente eso: garantizar que solo el remitente y el destinatario de la información puedan acceder a ella sin que un tercero la intercepte.

La criptografía bancaria, por ejemplo, tiene como objetivo codificar la información que se almacena en un servidor o dispositivo en particular, mientras que la criptografía de tránsito es aquella que codifica la información a medida que viaja de un lugar a otro, o de un usuario a otro.

2. Filtro AntiSpam

Como se mencionó anteriormente en este contenido, los ataques de ingeniería social por e-mail representan un gran riesgo para las organizaciones. De cada 10 intentos de infección de malware en Internet, 9 se realizan a través de e-mail.

El Filtro AntiSpam funciona como una red de protección para identificar y filtrar e-mails malignos de forma inteligente y automatizada. Este filtro generalmente se basa en el contenido del e-mail en sí, como las palabras clave identificadas por inteligencia artificial. El volumen de ataques y estrategias que suponen un peligro para la seguridad de la información es enorme, lo que convierte al filtro AntiSpam en una herramienta imprescindible para cualquier organización.

3. Antivírus

Un antivirus es un programa o un conjunto de programas que encuentran y eliminan virus en computadoras y redes. Además de los virus, la mayoría de los programas antivirus actuales también pueden detectar y eliminar otros tipos de softwares malignos, como Troyanos, adware, spyware e incluso ransomware. Esta es otra herramienta básica, indispensable para la seguridad de la información.

Diferencias entre seguridad de la información y TI

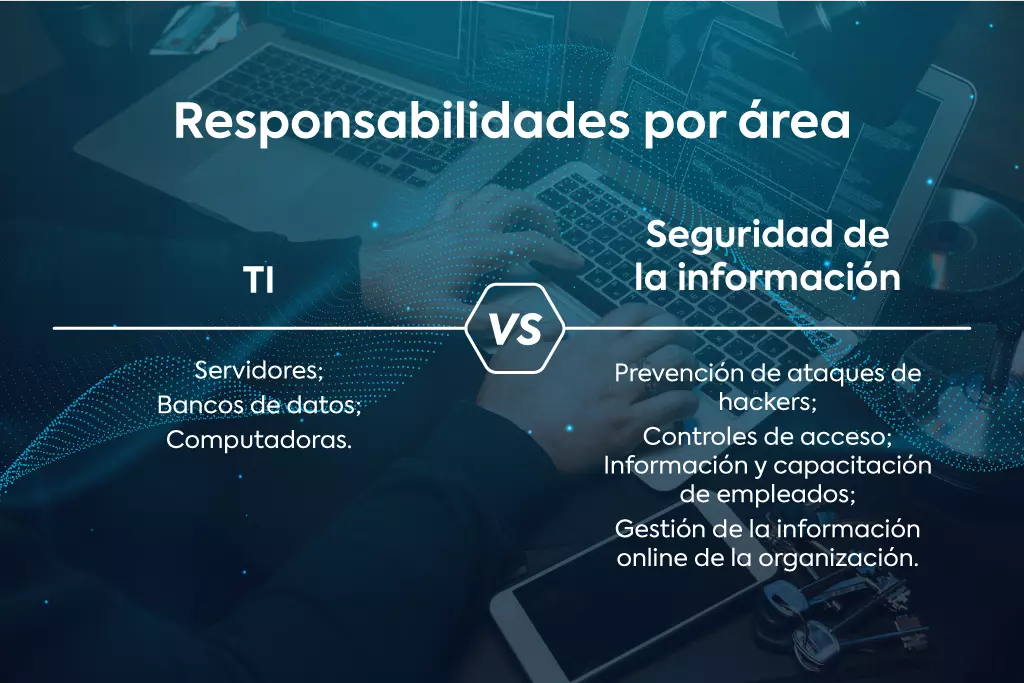

Después de conocer las principales medidas de seguridad de la información, es posible que te estés preguntando qué área debería encargarse de gestionar todas estas acciones y recursos. Creo que puedes estar imaginando que esta es una responsabilidad del área de TI. Sin embargo, aunque a veces se usan cómo sinónimos, existen claras diferencias entre TI y seguridad de la información. ¿Quieres conocer las principales diferencias?

Área de TI

El Área de TI es directamente responsable de mantener la seguridad de los sistemas operativos como:

- Servidores;

- Bases de datos;

- Computadoras.

Área de Seguridad de la información

Si bien el área de TI se centra más específicamente en el funcionamiento operacional de una organización, el área de la seguridad de la información tiene como principal objetivo mantener los datos sensibles a salvo de amenazas. Sus responsabilidades involucran cuestiones tales como:

- Prevención de ataques de hackers;

- Controles de acceso;

- Información y capacitación de empleados;

- Gestión de la información online de la organización.

Por lo tanto, el área de seguridad de la información es tan indispensable como el área de TI para una organización que quiere garantizar la seguridad de sus datos. Por eso, si planeas mapear los riesgos y plantear hipótesis para mejorar la seguridad de tu organización, es importante considerar la posibilidad de implementar un departamento de seguridad de la información, con profesionales enfocados en estas demandas específicas.

Buenas prácticas de Seguridad de la Información

Ahora que nos acercamos al final de este artículo, ¿qué te parece si recordamos algunas buenas prácticas de seguridad de la información que hemos discutido a lo largo del texto? ¡Vamos allá!

1. Identificar vulnerabilidades de hardwares y softwares

Para mitigar los riesgos (una de las medidas de seguridad de la información) es fundamental que la propia organización sea consciente de sus fallas y vulnerabilidades. Hay varias formas de identificarlos, como un scanner de vulnerabilidades y Pentests.

Cuanto más clara sea la visión de la organización sobre sus propias vulnerabilidades, más claras serán las acciones correctivas y los planes de contingencia.

2. Backups de seguridad

Los backups de seguridad son la mejor manera de garantizar la integridad de la información. El robo de datos no es el único problema de un ciberataque, pero comprometer las operaciones de la organización también es uno de ellos.

Cuando se tiene un backup, será más rápido reanudar las actividades después de un momento de crisis. Es importante recordar que el error humano es una de las principales razones de riesgo que compromete la información. Los propios empleados pueden perder los datos accidentalmente, y tener un backup garantiza una copia de seguridad.

3. Controles de acceso eficientes

Ya sea en ambientes físicos o virtuales, los controles de acceso son esenciales para la seguridad de la información. Es fundamental que se pueda mapear la relación del usuario con la información para que sea posible comprender la raíz del problema y que se puedan tomar las medidas adecuadas y preventivas para el futuro.

4. Políticas claras de seguridad de la información

La seguridad de la información no solo depende de las herramientas y el software, sino fundamentalmente de las personas involucradas con los datos confidenciales de una organización. Por lo tanto, contar con políticas claras y funcionales (sujetas a mantenimiento cuando sea necesario) es fundamental.

La definición de políticas de seguridad requiere un análisis profundo del escenario y conocimiento sobre el tema, pero una vez implementadas, ayudarán a todos los sectores en cuanto a la forma correcta de gestionar la información.

5. Gestión de crisis y planes de contingencia

Y no menos importante, es necesario pensar y definir acciones en planes de contingencia para casos de robo, pérdida o riesgo de información. La pregunta que debe responderse es “¿qué haremos si ocurre lo peor?”. Cuanto más claras sean las acciones de gestión de riesgos, más rápido será posible revertir la situación y reanudar los servicios.

Normas ISO 27001 e ISO 27002 de Gestión de la Seguridad de la Información

Finalmente, una buena práctica aparte merece un tema específico. Se trata de la adopción de las normas ISO 27001 e ISO 27002. La ISO 27001 es una norma de referencia internacional para la gestión de la seguridad de la información, mientras que la ISO 27002 es un conjunto de controles que ayudan a la aplicación del Sistema de Gestión de Seguridad de la Información (representado por el acrónimo SGSI).

El SGSI es una forma práctica de aplicar sistemáticamente, de principio a fin, todos los puntos principales mencionados en este artículo. ¡Vale la pena echarle un vistazo!

Garantiza la seguridad de la información de Gobierno Corporativo con Portal Atlas

La seguridad de la información es un tema requerido por el Gobierno de una organización. Es importante que los documentos de la Junta Directiva (Consejo de Administración/ Directorio) y Comités se gestionen de forma segura. Ya que a menudo son datos confidenciales, estos documentos no deben compartirse por correo electrónico u otros canales digitales que representen un riesgo.

Por ello, muchas organizaciones optan por utilizar un portal de Gobierno Corporativo como canal central para todas las demandas del colegiado.

Los portales de gobierno corporativo son softwares desarrollados para atender las necesidades del día a día de la gestión de Juntas Directivas (Consejo de Administración/Directorios) y Comités.

Entre ellos, Atlas Governance es el portal de Gobierno Corporativo más grande de América Latina, sirviendo a más de 400 organizaciones y más de 15,000 Directores. Con él, puedes convocar reuniones en menos de 3 minutos, consultar tus archivos y rastrear documentos en una base de conocimiento digital, además de centralizar tu comunicación de gobernanza. Todo esto con encriptación de última generación y seguridad de grado bancario, lo que garantiza la seguridad de la información en toda tu empresa.